Brute-Force-Angriff

Was ist ein Brute-Force-Angriff?

Ein Brute-Force-Angriff ist eine beliebte Cracking-Methode: Nach einigen Angaben entfallen Brute-Force-Angriffe fünf Prozent der bestätigten Sicherheitsverletzungen. Bei einem Brute-Force-Angriff müssen Benutzername und Kennwörter erraten werden, um unbefugten Zugriff auf ein System zu erhalten. Brute Force ist eine einfache Angriffsmethode mit einer hohen Erfolgsrate.

Einige Angreifer verwenden Anwendungen und Skripte als Brute Force-Tools. Diese Tools testen zahlreiche Kennwortkombinationen, um Authentifizierungsprozesse zu umgehen. In anderen Fällen versuchen Angreifer, auf Webanwendungen zuzugreifen, indem sie nach der richtigen Sitzungs-ID suchen. Die Motivation eines Angreifers kann das Stehlen von Informationen, das Infizieren von Websites mit Malware oder das Unterbrechen des Dienstes umfassen.

Während einige Angreifer Brute-Force-Angriffe immer noch manuell ausführen, werden heute fast alle Brute-Force-Angriffe von Bots ausgeführt. Angreifer haben Listen mit häufig verwendeten Anmeldeinformationen oder echten Benutzeranmeldeinformationen, die über Sicherheitsverletzungen oder das dunkle Internet abgerufen wurden. Bots greifen Websites systematisch an, versuchen diese Anmeldeinformationslisten und benachrichtigen den Angreifer, wenn er Zugriff erhält.

Arten von Brute-Force-Angriffen

- Einfacher Brute-Force-Angriff – verwendet eine systematische Ansatz zum Erraten, der nicht auf externer Logik beruht.

- Hybride Brute-Force-Angriffe – Beginnen Sie mit der externen Logik, um zu bestimmen, welche Kennwortvariation am wahrscheinlichsten erfolgreich ist, und fahren Sie dann mit dem einfachen Ansatz fort Probieren Sie viele mögliche Variationen aus.

- Wörterbuchangriffe – Erraten von Benutzernamen oder Kennwörtern mithilfe eines Wörterbuchs möglicher Zeichenfolgen oder Phrasen.

- Angriffe auf Regenbogentabellen – Eine Regenbogentabelle ist eine vorberechnete Tabelle zum Umkehren von kryptografischem Hash Funktionen. Es kann verwendet werden, um eine Funktion bis zu einer bestimmten Länge zu erraten, die aus einem begrenzten Satz von Zeichen besteht.

- Reverse Brute Force-Angriff – Verwendet ein gemeinsames Kennwort oder eine Sammlung von Kennwörtern für viele mögliche Benutzernamen. Zielt auf ein Netzwerk von Benutzern ab, für die die Angreifer zuvor Daten erhalten haben.

- Stuffing von Anmeldeinformationen: Verwendet zuvor bekannte Kennwort-Benutzernamen-Paare und versucht sie mit mehreren Websites. Nutzt die Tatsache aus, dass viele Benutzer auf verschiedenen Systemen denselben Benutzernamen und dasselbe Kennwort haben.

Hydra und andere beliebte Brute-Force-Angriffstools

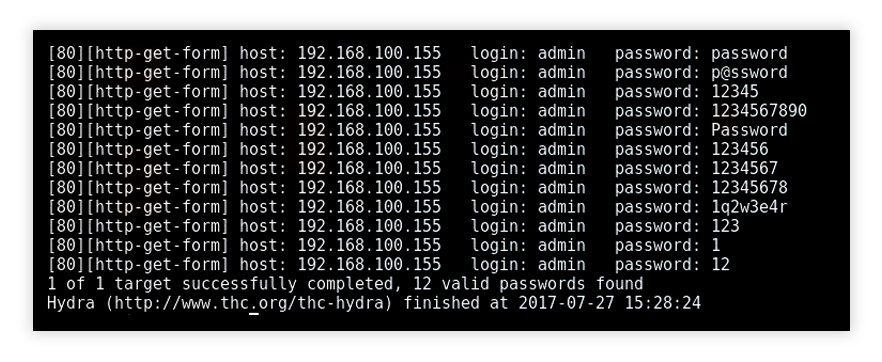

Sicherheitsanalysten verwenden das THC-Hydra-Tool um Schwachstellen in Client-Systemen zu identifizieren. Hydra durchläuft schnell eine große Anzahl von Passwortkombinationen, entweder einfache Brute Force oder wörterbuchbasiert. Es kann mehr als 50 Protokolle und mehrere Betriebssysteme angreifen. Hydra ist eine offene Plattform; Die Sicherheitsgemeinschaft und Angreifer entwickeln ständig neue Module.

Hydra-Brute-Force-Angriff

Andere Top-Brute-Force-Tools sind:

- Aircrack-ng – kann unter Windows, Linux, iOS und Android verwendet werden. Es verwendet ein Wörterbuch mit häufig verwendeten Kennwörtern, um drahtlose Netzwerke zu verletzen.

- John the Ripper – läuft auf 15 verschiedenen Plattformen, einschließlich Unix, Windows und OpenVMS. Versucht alle möglichen Kombinationen mithilfe eines Wörterbuchs möglicher Kennwörter.

- L0phtCrack – ein Tool zum Knacken von Windows-Kennwörtern. Es verwendet Regenbogentabellen, Wörterbücher und Multiprozessor-Algorithmen.

- Hashcat – funktioniert unter Windows, Linux und Mac OS. Kann einfache Brute-Force-, regelbasierte und hybride Angriffe ausführen.

- DaveGrohl – ein Open-Source-Tool zum Knacken von Mac OS. Kann auf mehrere Computer verteilt werden.

- Ncrack – ein Tool zum Knacken der Netzwerkauthentifizierung. Es kann unter Windows, Linux und BSD verwendet werden.

Schwache Passwörter, die Brute-Force-Angriffe ermöglichen

Heutzutage besitzen Einzelpersonen viele Konten und viele Passwörter. Menschen neigen dazu, wiederholt einige einfache Passwörter zu verwenden, wodurch sie Brute-Force-Angriffen ausgesetzt sind. Durch die wiederholte Verwendung desselben Kennworts können Angreifer auf viele Konten zugreifen.

E-Mail-Konten, die durch schwache Kennwörter geschützt sind, können mit zusätzlichen Konten verbunden und auch zum Wiederherstellen von Kennwörtern verwendet werden. Dies macht sie besonders wertvoll für Hacker. Wenn Benutzer ihr Standard-Router-Passwort nicht ändern, ist ihr lokales Netzwerk anfällig für Angriffe. Angreifer können einige einfache Standardkennwörter ausprobieren und Zugriff auf ein gesamtes Netzwerk erhalten.

Starke Kennwörter bieten einen besseren Schutz vor Identitätsdiebstahl, Datenverlust, unbefugtem Zugriff auf Konten usw.

Wie Um Brute-Force-Passwort-Hacking zu verhindern

Um Ihre Organisation vor Brute-Force-Passwort-Hacking zu schützen, erzwingen Sie die Verwendung sicherer Passwörter. Passwörter sollten:

- Verwenden Sie niemals Informationen, die online verfügbar sind (wie Namen von Familienmitgliedern).

- Haben Sie so viele Zeichen wie möglich.

- Kombinieren Sie Buchstaben, Zahlen und Symbole.

- Seien Sie für jedes Benutzerkonto unterschiedlich.

- Vermeiden Sie gemeinsame Muster.

Als Administrator können Sie Methoden implementieren, um Benutzer vor dem Knacken von Brute-Force-Kennwörtern zu schützen:

- Sperrrichtlinie: Sie können Konten sperren, nachdem mehrere fehlgeschlagen sind Anmeldeversuche und Entsperren als Administrator.

- Fortschreitende Verzögerungen: Sie können Konten nach fehlgeschlagenen Anmeldeversuchen für eine begrenzte Zeit sperren. Jeder Versuch verlängert die Verzögerung.

- – Bei Tools wie re müssen Benutzer einfache Aufgaben ausführen, um sich bei einem System anzumelden. Benutzer können diese Aufgaben problemlos ausführen, Brute-Force-Tools jedoch nicht.

- Starke Kennwörter erforderlich – Sie können Benutzer zwingen, lange und komplexe Kennwörter zu definieren. Sie sollten auch regelmäßige Kennwortänderungen erzwingen.

- Zwei-Faktor-Authentifizierung: Sie können mehrere Faktoren verwenden, um die Identität zu authentifizieren und den Zugriff auf Konten zu gewähren.

Sehen Sie, wie Imperva Bot Management Ihnen bei Brute-Force-Angriffen helfen kann.

Verhinderung von Brute-Force-Angriffen mit Imperva

Imperva Bot Protection überwacht den Verkehr auf Ihrer Website Trennen des Bot-Verkehrs von echten Benutzern und Blockieren unerwünschter Bots. Da fast alle Brute-Force-Angriffe von Bots ausgeführt werden, trägt dies wesentlich zur Abschwächung des Phänomens bei.

Der Bot-Schutz erfolgt in drei Schritten, um schlechte Bots zu identifizieren. Es klassifiziert den Verkehr mithilfe einer Signaturdatenbank mit Millionen bekannter Bot-Varianten. Bei der Identifizierung eines verdächtigen Bots werden verschiedene Arten von Inspektionen durchgeführt, um den Bot als legitim, böswillig oder verdächtig zu klassifizieren. Schließlich werden verdächtige Bots herausgefordert, um festzustellen, ob sie Cookies akzeptieren und Javascript analysieren können.

Imperva WAF schützt auch vor manuellen Brute-Force-Angriffen. Wenn ein Benutzer wiederholt versucht, auf ein System zuzugreifen, oder nacheinander verschiedene Anmeldeinformationen nach einem Muster versucht, erkennt Imperva diese anomale Aktivität, blockiert den Benutzer und alarmiert das Sicherheitspersonal.