Brute Force Attack (Dansk)

Hvad er et Brute Force Attack

Et brute force-angreb er en populær krakningsmetode: af nogle konti tegner brute force angreb sig for fem procent af bekræftede sikkerhedsbrud. Et brutalt kraftangreb involverer ‘gætter’ brugernavn og adgangskoder for at få uautoriseret adgang til et system. Brute force er en simpel angrebsmetode og har en høj succesrate.

Nogle angribere bruger applikationer og scripts som brute force-værktøjer. Disse værktøjer afprøver adskillige adgangskodekombinationer for at omgå godkendelsesprocesser. I andre tilfælde prøver angribere at få adgang til webapplikationer ved at søge efter det rigtige session-id. Angribermotivation kan omfatte stjæling af oplysninger, inficering af sider med malware eller forstyrrelse af service.

Mens nogle angribere stadig udfører brute force-angreb manuelt, udføres i dag næsten alle brute force-angreb i dag af bots. Angribere har lister over almindeligt anvendte legitimationsoplysninger eller rigtige brugeroplysninger, der er opnået via sikkerhedsbrud eller det mørke web. Bots angriber systematisk websteder og prøver disse lister med legitimationsoplysninger og giver angriberen besked, når de får adgang.

Typer af Brute Force-angreb

- Simple brute force-angreb – bruger en systematisk tilgang til ‘gætte’, der ikke er afhængig af ekstern logik.

- Hybrid brute force-angreb – starter fra ekstern logik for at bestemme, hvilken adgangskodevariation der mest sandsynligt vil lykkes, og fortsætter derefter med den enkle tilgang til prøv mange mulige varianter.

- Angreb på ordbøger – gætter brugernavne eller adgangskoder ved hjælp af en ordbog med mulige strenge eller sætninger.

- Regnbuetabellangreb – en regnbuetabel er en forudberegnet tabel til vending af kryptografisk hash funktioner. Det kan bruges til at gætte en funktion op til en bestemt længde, der består af et begrænset sæt tegn.

- Omvendt brutalt kraftangreb – bruger en fælles adgangskode eller samling af adgangskoder mod mange mulige brugernavne. Målretter mod et netværk af brugere, som angriberne tidligere har indhentet data for.

- Oprettelse af legitimationsoplysninger – bruger tidligere kendte adgangskodeparametre og prøver dem mod flere websteder. Udnytter det faktum, at mange brugere har samme brugernavn og adgangskode på tværs af forskellige systemer.

Hydra og andre populære Brute Force Attack-værktøjer

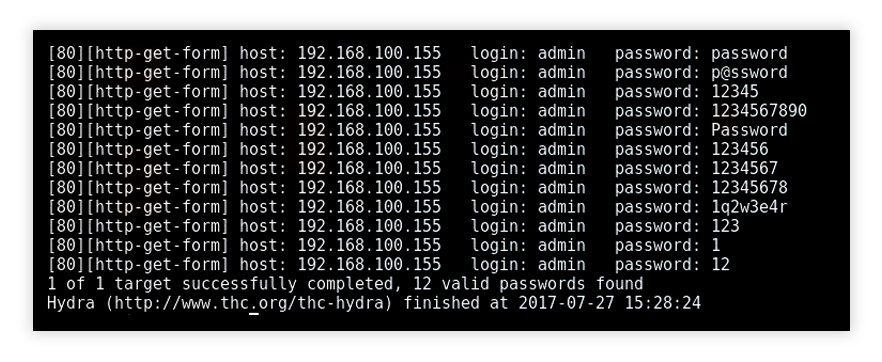

Sikkerhedsanalytikere bruger THC-Hydra-værktøjet at identificere sårbarheder i klientsystemer. Hydra løber hurtigt gennem et stort antal adgangskodekombinationer, enten simpel brute force eller ordboksbaseret. Det kan angribe mere end 50 protokoller og flere operativsystemer. Hydra er en åben platform; sikkerhedsfællesskabet og angribere udvikler konstant nye moduler.

Hydra brute force attack

Andre topbrute-kraftværktøjer er:

- Aircrack-ng – kan bruges på Windows, Linux, iOS og Android. Den bruger en ordbog med almindeligt anvendte adgangskoder til at bryde trådløse netværk.

- John the Ripper — kører på 15 forskellige platforme inklusive Unix, Windows og OpenVMS. Forsøger alle mulige kombinationer ved hjælp af en ordbog over mulige adgangskoder.

- L0phtCrack – et værktøj til at knække Windows-adgangskoder. Det bruger regnbue-tabeller, ordbøger og multiprocessoralgoritmer.

- Hashcat — fungerer på Windows, Linux og Mac OS. Kan udføre simple brute force, regelbaserede og hybridangreb.

- DaveGrohl – et open source-værktøj til at knække Mac OS. Kan distribueres på flere computere.

- Ncrack – et værktøj til at knække netværksgodkendelse. Det kan bruges på Windows, Linux og BSD.

Svage adgangskoder, der muliggør brutale kraftangreb

I dag har enkeltpersoner mange konti og har mange adgangskoder. Folk har tendens til gentagne gange at bruge et par enkle adgangskoder, hvilket efterlader dem udsat for brutale kraftangreb. Gentagen brug af den samme adgangskode kan også give angribere adgang til mange konti.

E-mail-konti, der er beskyttet af svage adgangskoder, kan være forbundet til yderligere konti og kan også bruges til at gendanne adgangskoder. Dette gør dem særligt værdifulde for hackere. Hvis brugerne ikke ændrer deres standard-routeradgangskode, er deres lokale netværk også sårbart over for angreb. Angribere kan prøve et par enkle standardadgangskoder og få adgang til et helt netværk.

Stærke adgangskoder giver bedre beskyttelse mod identitetstyveri, tab af data, uautoriseret adgang til konti osv.

Hvordan for at forhindre Brute Force-adgangskodehacking

For at beskytte din organisation mod brutal force-adgangskodehacking skal du håndhæve brugen af stærke adgangskoder. Adgangskoder skal:

- Brug aldrig oplysninger, der kan findes online (som navnene på familiemedlemmer).

- Har så mange tegn som muligt.

- Kombiner bogstaver, tal og symboler.

- Vær forskellig for hver brugerkonto.

- Undgå almindelige mønstre.

Som administrator er der metoder, du kan implementere for at beskytte brugerne mod brutal adgangskodebrydning:

- Lockout-politik – du kan låse konti efter flere mislykkedes loginforsøg og derefter låse det op som administrator.

- Progressive forsinkelser – du kan låse konti i en begrænset periode efter mislykkede loginforsøg. Hvert forsøg gør forsinkelsen længere.

- —værktøjer som f.eks. Kræver, at brugerne udfører enkle opgaver for at logge ind på et system. Brugere kan let udføre disse opgaver, mens brutale kraftværktøjer ikke kan.

- Kræver stærke adgangskoder – du kan tvinge brugere til at definere lange og komplekse adgangskoder. Du skal også håndhæve periodiske ændringer af adgangskoden.

- To-faktor-godkendelse – du kan bruge flere faktorer til at godkende identitet og give adgang til konti.

Se hvordan Imperva Bot Management kan hjælpe dig med brute force angreb.

Brute Force Attack Prevention with Imperva

Imperva Bot Protection overvåger trafik til dit websted , adskiller botrafik fra rigtige brugere og blokerer uønskede bots. Fordi næsten alle brute force-angreb udføres af bots, går dette langt i retning af at afbøde fænomenet.

Botbeskyttelse følger tre faser for at identificere dårlige bots. Det klassificerer trafik ved hjælp af en signaturdatabase med millioner af kendte botvarianter. Når der identificeres en mistænkt bot, udfører den flere typer inspektion for at klassificere boten som legitim, ondsindet eller mistænkelig. Endelig udfordres mistænkelige bots for at se, om de kan acceptere cookies og analysere Javascript.

Imperva WAF beskytter også mod manuelle brute force-angreb. Når en bruger gør gentagne forsøg på at få adgang til et system eller successivt forsøger forskellige legitimationsoplysninger efter et mønster, vil Imperva registrere denne uregelmæssige aktivitet, blokere brugeren og advare sikkerhedsmedarbejdere.