Ataque de fuerza bruta

¿Qué es un ataque de fuerza bruta?

Un ataque de fuerza bruta es un método de craqueo popular: según algunas cuentas, los ataques de fuerza bruta se contabilizan cinco por ciento de las violaciones de seguridad confirmadas. Un ataque de fuerza bruta implica «adivinar» el nombre de usuario y las contraseñas para obtener acceso no autorizado a un sistema. La fuerza bruta es un método de ataque simple y tiene una alta tasa de éxito.

Algunos atacantes usan aplicaciones y scripts como herramientas de fuerza bruta. Estas herramientas prueban numerosas combinaciones de contraseñas para evitar los procesos de autenticación. En otros casos, los atacantes intentan acceder a las aplicaciones web buscando el ID de sesión correcto. La motivación del atacante puede incluir el robo de información, la infección de sitios con malware o la interrupción del servicio.

Si bien algunos atacantes aún realizan ataques de fuerza bruta manualmente, hoy en día casi todos los ataques de fuerza bruta los realizan bots. Los atacantes tienen listas de credenciales de uso común, o credenciales de usuario reales, obtenidas a través de brechas de seguridad o la web oscura. Los bots atacan sistemáticamente los sitios web y prueban estas listas de credenciales, y notifican al atacante cuando obtienen acceso.

Tipos de ataques de fuerza bruta

- Ataque de fuerza bruta simple: utiliza un enfoque para ‘adivinar’ que no se basa en la lógica externa.

- Ataques híbridos de fuerza bruta: comienza con la lógica externa para determinar qué variación de contraseña tiene más probabilidades de tener éxito, y luego continúa con el enfoque simple para pruebe muchas variaciones posibles.

- Ataques de diccionario: adivina nombres de usuario o contraseñas usando un diccionario de posibles cadenas o frases.

- Ataques de tabla de arco iris: una tabla de arco iris es una tabla precalculada para revertir el hash criptográfico funciones. Se puede usar para adivinar una función hasta una cierta longitud que consta de un conjunto limitado de caracteres.

- Ataque de fuerza bruta inversa: usa una contraseña común o una colección de contraseñas contra muchos nombres de usuario posibles. Se dirige a una red de usuarios para la cual los atacantes han obtenido datos previamente.

- Relleno de credenciales: utiliza pares de contraseña-nombre de usuario previamente conocidos, probándolos en varios sitios web. Aprovecha el hecho de que muchos usuarios tienen el mismo nombre de usuario y contraseña en diferentes sistemas.

Hydra y otras herramientas populares de ataque de fuerza bruta

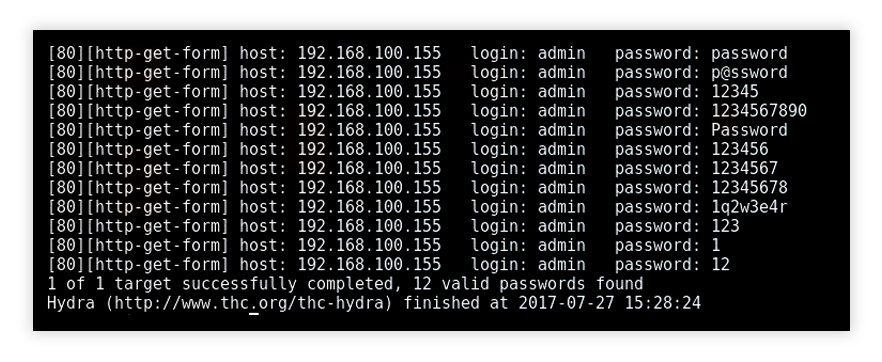

Los analistas de seguridad utilizan la herramienta THC-Hydra para identificar vulnerabilidades en los sistemas del cliente. Hydra ejecuta rápidamente una gran cantidad de combinaciones de contraseñas, ya sea por fuerza bruta simple o basadas en un diccionario. Puede atacar más de 50 protocolos y múltiples sistemas operativos. Hydra es una plataforma abierta; la comunidad de seguridad y los atacantes desarrollan constantemente nuevos módulos.

Hydra ataque de fuerza bruta

Otras herramientas de fuerza bruta principales son:

- Aircrack-ng: se puede usar en Windows, Linux, iOS y Android. Utiliza un diccionario de contraseñas de uso generalizado para violar redes inalámbricas.

- John the Ripper: se ejecuta en 15 plataformas diferentes, incluidas Unix, Windows y OpenVMS. Prueba todas las combinaciones posibles utilizando un diccionario de contraseñas posibles.

- L0phtCrack: una herramienta para descifrar contraseñas de Windows. Utiliza tablas de arco iris, diccionarios y algoritmos de multiprocesador.

- Hashcat: funciona en Windows, Linux y Mac OS. Puede realizar ataques simples de fuerza bruta, basados en reglas e híbridos.

- DaveGrohl: una herramienta de código abierto para descifrar Mac OS. Puede distribuirse en varias computadoras.

- Ncrack: una herramienta para descifrar la autenticación de la red. Se puede utilizar en Windows, Linux y BSD.

Contraseñas débiles que permiten ataques de fuerza bruta

Hoy en día, las personas poseen muchas cuentas y muchas contraseñas. Las personas tienden a usar repetidamente algunas contraseñas simples, lo que las deja expuestas a ataques de fuerza bruta. Además, el uso repetido de la misma contraseña puede otorgar a los atacantes acceso a muchas cuentas.

Las cuentas de correo electrónico protegidas por contraseñas débiles pueden conectarse a cuentas adicionales y también pueden usarse para restaurar contraseñas. Esto los hace particularmente valiosos para los piratas informáticos. Además, si los usuarios no modifican la contraseña predeterminada del enrutador, su red local es vulnerable a los ataques. Los atacantes pueden probar algunas contraseñas predeterminadas simples y obtener acceso a una red completa.

Las contraseñas seguras brindan una mejor protección contra el robo de identidad, la pérdida de datos, el acceso no autorizado a las cuentas, etc.

Cómo para evitar la piratería de contraseñas por fuerza bruta

Para proteger su organización de la piratería de contraseñas por fuerza bruta, haga cumplir el uso de contraseñas seguras. Las contraseñas deben:

- Nunca usar información que se pueda encontrar en línea (como nombres de miembros de la familia).

- Tener tantos caracteres como sea posible.

- Combine letras, números y símbolos.

- Sea diferente para cada cuenta de usuario.

- Evite patrones comunes.

Como administrador, existen métodos que puede implementar para proteger a los usuarios del descifrado de contraseñas por fuerza bruta:

- Política de bloqueo: puede bloquear cuentas después de varias fallas intentos de inicio de sesión y luego desbloquearlo como administrador.

- Retrasos progresivos: puede bloquear cuentas por un tiempo limitado después de intentos fallidos de inicio de sesión. Cada intento prolonga la demora.

- —Herramientas como requieren que los usuarios completen tareas simples para iniciar sesión en un sistema. Los usuarios pueden completar fácilmente estas tareas mientras que las herramientas de fuerza bruta no pueden.

- Si requiere contraseñas seguras, puede obligar a los usuarios a definir contraseñas largas y complejas. También debe hacer cumplir los cambios periódicos de contraseña.

- Autenticación de dos factores: puede usar múltiples factores para autenticar la identidad y otorgar acceso a las cuentas.

Vea cómo Imperva Bot Management puede ayudarlo con ataques de fuerza bruta.

Prevención de ataques de fuerza bruta con Imperva

Imperva Bot Protection monitorea el tráfico a su sitio web , separando el tráfico de bots de usuarios reales y bloqueando bots no deseados. Debido a que casi todos los ataques de fuerza bruta son llevados a cabo por bots, esto contribuye en gran medida a mitigar el fenómeno.

Bot Protection sigue tres etapas para identificar bots malos. Clasifica el tráfico utilizando una base de datos de firmas con millones de variantes de bot conocidas. Al identificar un bot sospechoso, realiza varios tipos de inspección para clasificar al bot como legítimo, malicioso o sospechoso. Finalmente, se desafía a los bots sospechosos para ver si pueden aceptar cookies y analizar Javascript.

Imperva WAF también protege contra ataques manuales de fuerza bruta. Cuando un usuario hace repetidos intentos de acceder a un sistema, o intenta sucesivamente diferentes credenciales siguiendo un patrón, Imperva detectará esta actividad anómala, bloqueará al usuario y alertará al personal de seguridad.