Brute Force Attack (Suomi)

mikä on Brute Force Attack

Brute force -hyökkäys on suosittu halkeilumenetelmä: Joillakin tileillä brute force -hyökkäykset viisi prosenttia vahvistetuista turvallisuusrikkomuksista. Raa’an voiman hyökkäys käsittää käyttäjänimen ja salasanojen arvaamisen luvattoman pääsyn saamiseksi järjestelmään. Raakavoima on yksinkertainen hyökkäysmenetelmä ja sen onnistumisaste on korkea.

Jotkut hyökkääjät käyttävät sovelluksia ja komentosarjoja raakan voiman työkaluina. Nämä työkalut kokeilevat useita salasanayhdistelmiä todennusprosessien ohittamiseksi. Muissa tapauksissa hyökkääjät yrittävät käyttää verkkosovelluksia etsimällä oikeaa istuntotunnusta. Hyökkääjän motivaatio voi sisältää tietojen varastamisen, sivustojen tartuttamisen haittaohjelmilla tai palvelun häiritsemisen.

Vaikka jotkut hyökkääjät tekevät edelleen raakavoimahyökkäyksiä manuaalisesti, nykyään melkein kaikki raa’at hyökkäykset tehdään bottien toimesta. Hyökkääjillä on luettelo yleisesti käytetyistä tunnistetiedoista tai todellisista käyttäjän tunnistetiedoista, jotka on saatu tietoturvaloukkausten tai pimeän verkon kautta. Botit hyökkäävät järjestelmällisesti verkkosivustoihin, kokeilevat näitä tunnistetietoluetteloita ja ilmoittavat hyökkääjälle, kun he pääsevät niihin.

Brute Force Attack -tyypit

- Yksinkertainen raakavoiman hyökkäys – käyttää järjestelmällistä lähestymistapa ’arvaukseen’, joka ei ole riippuvainen ulkopuolisesta logiikasta.

- Hybridi raa’an voiman hyökkäys – alkaa ulkoisesta logiikasta sen selvittämiseksi, mikä salasanan vaihtelu todennäköisesti onnistuu, ja jatkuu sitten yksinkertaisella lähestymistavalla kokeile monia mahdollisia muunnelmia.

- Sanakirjahyökkäykset – arvaa käyttäjänimet tai salasanat mahdollisten merkkijonojen tai lauseiden sanakirjan avulla.

- Sateenkaaritaulukon hyökkäykset – sateenkaaritaulukko on ennalta laskettu taulukko salauksen tiivisteen kääntämiseksi. toimintoja. Sitä voidaan käyttää tiettyyn pituiseen funktioon, joka koostuu rajoitetusta merkistöstä.

- Käänteinen raa’an voiman hyökkäys – käyttää yhteistä salasanaa tai salasanojen kokoelmaa monia mahdollisia käyttäjätunnuksia vastaan. Kohdistaa käyttäjäverkkoon, josta hyökkääjät ovat aiemmin hankkineet tietoja.

- Tunnistetiedosto – käyttää aiemmin tunnettuja salasana-käyttäjänimi-pareja, yrittäen niitä useilla verkkosivustoilla. Hyödyntää sitä, että monilla käyttäjillä on sama käyttäjätunnus ja salasana eri järjestelmissä.

Hydra ja muut suositut Brute Force Attack Tools

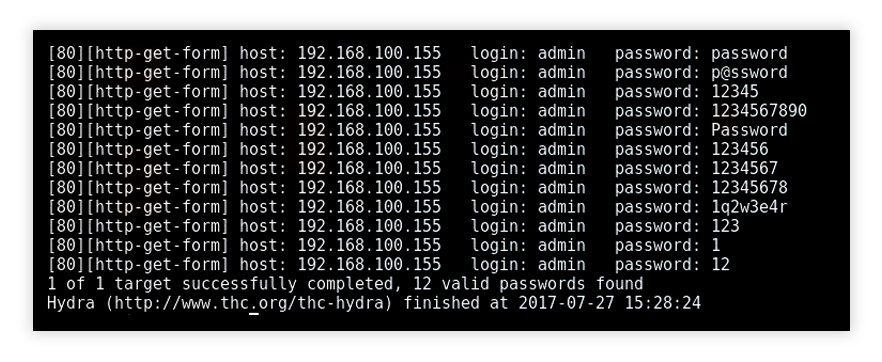

Turvallisuusanalyytikot käyttävät THC-Hydra -työkalua tunnistamaan asiakasjärjestelmien haavoittuvuudet. Hydra kulkee nopeasti läpi suuren määrän salasanayhdistelmiä, joko yksinkertaisen raakan voiman tai sanakirjapohjaisen. Se voi hyökätä yli 50 protokollaan ja useisiin käyttöjärjestelmiin. Hydra on avoin alusta; turvallisuusyhteisö ja hyökkääjät kehittävät jatkuvasti uusia moduuleja.

Hydra raakavoiman hyökkäys

Muita huippuluokan työkaluja ovat:

- Aircrack-ng – voidaan käyttää Windowsissa, Linuxissa, iOS: ssä ja Androidissa. Se käyttää laajasti käytettyjen salasanojen sanakirjaa langattomien verkkojen rikkomiseen.

- John the Ripper – toimii 15 eri alustalla, mukaan lukien Unix, Windows ja OpenVMS. Kokeilee kaikkia mahdollisia yhdistelmiä mahdollisten salasanojen sanakirjan avulla.

- L0phtCrack – työkalu Windowsin salasanojen murtamiseen. Se käyttää sateenkaaritaulukoita, sanakirjoja ja moniprosessorialgoritmeja.

- Hashcat – toimii Windowsissa, Linuxissa ja Mac OS: ssä. Voi suorittaa yksinkertaisia raakoja voimia, sääntöihin perustuvia ja hybridihyökkäyksiä.

- DaveGrohl – avoimen lähdekoodin työkalu Mac OS: n murtamiseen. Voidaan jakaa useille tietokoneille.

- Ncrack – työkalu verkon todennuksen murtamiseen. Sitä voidaan käyttää Windowsissa, Linuxissa ja BSD: ssä.

Heikot salasanat, jotka mahdollistavat raa’at voimahyökkäykset

Nykyään ihmisillä on useita tilejä ja heillä on monia salasanoja. Ihmisillä on tapana käyttää toistuvasti muutamia yksinkertaisia salasanoja, mikä jättää heidät alttiiksi raakojen voimien hyökkäyksille. Saman salasanan toistuva käyttö voi myös antaa hyökkääjille pääsyn monille tileille.

Heikoilla salasanoilla suojatut sähköpostitilit voidaan liittää muihin tileihin, ja niitä voidaan käyttää myös salasanojen palauttamiseen. Tämä tekee niistä erityisen arvokkaita hakkereille. Lisäksi, jos käyttäjät eivät muokkaa reitittimen oletussalasanaa, paikallinen verkko on alttiina hyökkäyksille. Hyökkääjät voivat kokeilla muutamia yksinkertaisia oletussalasanoja ja saada pääsyn koko verkkoon.

Vahvat salasanat tarjoavat paremman suojan henkilöllisyysvarkauksilta, tietojen katoamiselta, luvattomalta pääsyltä tileille jne.

Kuinka estää jyrkän voiman salasanojen hakkerointi

Suojaa organisaatiosi vahvojen salasanojen avulla suojaamaan organisaatiota raakaa voimaa käyttävien salasanojen hakkeroinnilta. Salasanojen tulisi:

- Älä koskaan käytä verkossa löydettäviä tietoja (kuten perheenjäsenten nimet).

- Käytä mahdollisimman monta merkkiä.

- Yhdistä kirjaimet, numerot ja symbolit.

- Ole erilainen jokaisella käyttäjätilillä.

- Vältä yleisiä malleja.

Järjestelmänvalvojana on olemassa useita tapoja, joilla voit suojata käyttäjiä salasanan murtumiselta raakaa voimaa vastaan:

- Lukitustapa – voit lukita tilit useiden epäonnistuneiden jälkeen kirjautumisyritykset ja avaa se sitten järjestelmänvalvojana.

- Progressiiviset viiveet – Voit lukita tilit rajoitetuksi ajaksi epäonnistuneiden kirjautumisyritysten jälkeen. Jokainen yritys pidentää viivettä.

- —työkalut, kuten uudelleen, vaativat käyttäjien suorittamaan yksinkertaisia tehtäviä kirjautuakseen järjestelmään. Käyttäjät voivat suorittaa nämä tehtävät helposti, kun raa’at työkalut eivät.

- Vaativat vahvoja salasanoja – voit pakottaa käyttäjät määrittelemään pitkät ja monimutkaiset salasanat. Sinun tulisi myös pakottaa säännölliset salasanamuutokset.

- Kaksivaiheinen todennus – voit käyttää useita tekijöitä henkilöllisyyden todentamiseen ja tilien käyttöoikeuksien myöntämiseen.

Katso, kuinka Imperva Bot Management voi auttaa sinua raakavoimahyökkäyksissä.

Brute Force Attack Prevention Impervalla

Imperva Bot Protection seuraa verkkosivustosi liikennettä , erottamalla bottiliikenteen todellisista käyttäjistä ja estämällä ei-toivotut robotit. Koska melkein kaikki raa’at voimat hyökkäävät bottien toimesta, tämä vie pitkän matkan kohti ilmiön lieventämistä.

Bot Protection seuraa kolmea vaihetta huonojen bottien tunnistamiseksi. Se luokittelee liikenteen käyttämällä allekirjoitustietokantaa, jossa on miljoonia tunnettuja botivariantteja. Epäiltyä bottia tunnistettaessa se suorittaa useita tarkastuksia luokitellakseen botin lailliseksi, haitalliseksi tai epäilyttäväksi. Lopuksi epäilyttävät botit haastetaan sen selvittämiseksi, voivatko he hyväksyä evästeet ja jäsentää Javascriptin.

Imperva WAF suojaa myös käsikäyttöisiltä hyökkäyksiltä. Kun käyttäjä yrittää toistuvasti yrittää päästä järjestelmään tai yrittää peräkkäin erilaisia tunnistetietoja mallin mukaisesti, Imperva havaitsee tämän poikkeavan toiminnan, estää käyttäjän ja hälyttää turvahenkilöstön.