WP Migrate DB Pro (Suomi)

HTTPS: n määrittäminen paikallisesti voi olla hankalaa. Vaikka onnistutkin painelemaan itse allekirjoitetut varmenteet lähetettäväksi, pääset silti selaimen tietosuojavirheisiin. Tässä artikkelissa käydään läpi luomalla oma varmenteen myöntäjä paikallisille palvelimillesi, jotta voit käyttää HTTPS-sivustoja paikallisesti ongelmitta.

Miksi HTTPS paikallisesti?

Miksi ei vain käyttääkö tavallista HTTP: tä paikallisesti? Jos tuotantosivustosi on vain HTTPS-protokollaa ja kehität paikallisesti tavallisella HTTP: llä, kehittäjät ja tuotantoympäristöt eivät ole yhtä samanlaisia kuin voisivat olla. Esimerkiksi tämän sivuston dev-ympäristöni (deliciousbrains.com) toimii Ubuntu-palvelimena hänen Mac-tietokoneensa VMware-virtuaalikoneessa (VM). Tuotantosivusto on Linodessa toimiva Ubuntu-palvelin, jonka kokoonpano on melkein identtinen.

Haluat ehdottomasti, että dev-ympäristösi peilaa tuotannon mahdollisimman tarkasti.

Jos se ei onnistu, kutsut lisää kysymyksiä esiintyy tuotannossa, joka ei näy kehittäjässä. HTTP: n suorittaminen, kun tuotantosivustosi on vain HTTPS, on ehdottomasti tarpeeton vaara.

Yrittää kuitenkin saada paikallisen palvelimen kanssa toimiva SSL-varmenne tavallaan, jos et käytä sitä käsittelevää työkalua sinulle kuten Valet.

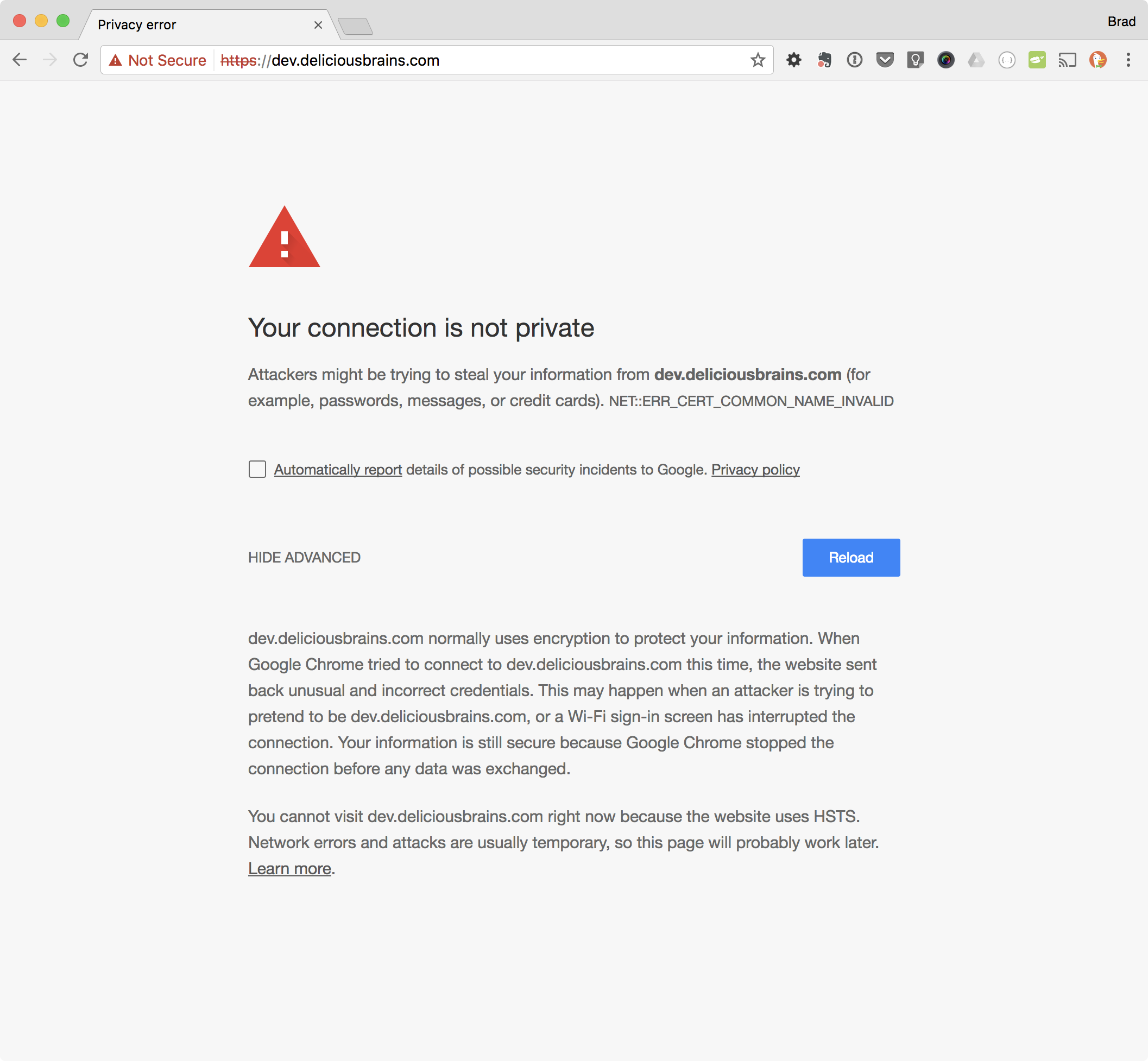

Jos olet joskus yrittänyt suorittaa HTTPS-sivuston paikallisesti, olet todennäköisesti nähnyt jotain seuraavista Chromessa:

Kiertotapa oli ennen itse allekirjoitetun varmenteen luominen ja sen käyttäminen. MAMP Pro tekee tämän puolestasi ja oli minun vuosikausini. Valitettavasti se ei ole enää mahdollista. Moderni lähestymistapa on tulla omaksi varmentajaksi (CA)!

Kuinka se toimii

Voit pyytää SSL-varmenteen CA: lta, kuten Verisign tai GoDaddy, lähettämällä heille varmenteen allekirjoittamisen Request (CSR), ja he antavat sinulle varmenteen vastineeksi siitä, että he allekirjoittivat juurivarmenteensa ja yksityisen avaimensa avulla. Kaikilla selaimilla on kopio (tai kopio käyttöjärjestelmästä) Verisign-juurivarmenteesta, joten selain voi varmistaa, että varmenteen on allekirjoittanut luotettava varmentaja.

Siksi, kun luot itsetunnuksen allekirjoitettu varmenne, selain ei luota siihen. Se on itse allekirjoitettu. Varmentaja ei ole allekirjoittanut sitä. Mutta voimme luoda oman juurivarmenteen ja yksityisen avaimen. Lisäämme sitten juurivarmenteen kaikkiin omistamiemme laitteisiin vain kerran, ja sitten kaikkiin luomiin ja allekirjoittamiin varmenteisiin luotetaan.

(Pieneksi) varmenteen myöntäjäksi tuleminen

On tavallaan naurettavaa, kuinka helppoa on luoda varmenneviranomaiseksi tarvittavia tiedostoja. Se vie vain kaksi komentoa. Ensin luodaan yksityinen avain:

Sinua pyydetään antamaan salasana, jota suosittelen, ettet ohita ja pidä turvassa. Tunnuslause estää kaikkia, jotka saavat yksityisen avaimesi, luomasta omaa juurivarmennetta. Tuloksen tulisi näyttää tältä:

Sitten luot juurivarmenteen:

Sinua pyydetään antamaan yksityisen avaimen salasana (jonka valitsit juuri) ja joukko kysymyksiä. Vastaukset näihin kysymyksiin eivät ole niin tärkeitä. Ne näkyvät tarkasteltaessa todistusta, jota et koskaan tee. Ehdotan, että tehdään yleiseksi nimeksi sellainen, jonka tunnistat juurivarmenteeksi muiden varmenteiden luettelossa. Se on oikeastaan ainoa asia, jolla on merkitystä.

Sinulla pitäisi nyt olla kaksi tiedostoa: myCA.key (yksityinen avain) ja myCA.pem (juurivarmenne) ).

🎉 Onnittelut, olet nyt CA. Eräänlainen.

Tullaksesi todelliseksi varmentajaksi sinun on hankittava juurivarmenteesi kaikilla laitteilla maailmassa. Aloitetaan omistamastasi.

Juurivarmenteen asentaminen

Meidän on lisättävä päävarmenne kaikkiin kannettaviin tietokoneisiin, työasemiin, tabletteihin ja puhelimiin, jotka käyttävät HTTPS-sivustojasi. . Tämä voi olla hieman tuskaa, mutta hyvä uutinen on, että meidän on tehtävä se vain kerran. Kun juurivarmenteemme on kullakin laitteella, se on hyvä, kunnes se vanhenee.

Juurivarmenteen lisääminen macOS-avaimenperään

CLI: n kautta

käyttöliittymän kautta

- Avaa macOS-avaimenperä-sovellus

- Siirry tiedostoon > Tuo kohteet…

- Valitse yksityisen avaimesi tiedosto (ts. MyCA.pem)

- Hae mitä tahansa vastauksiasi yleiseksi nimen nimellä yllä

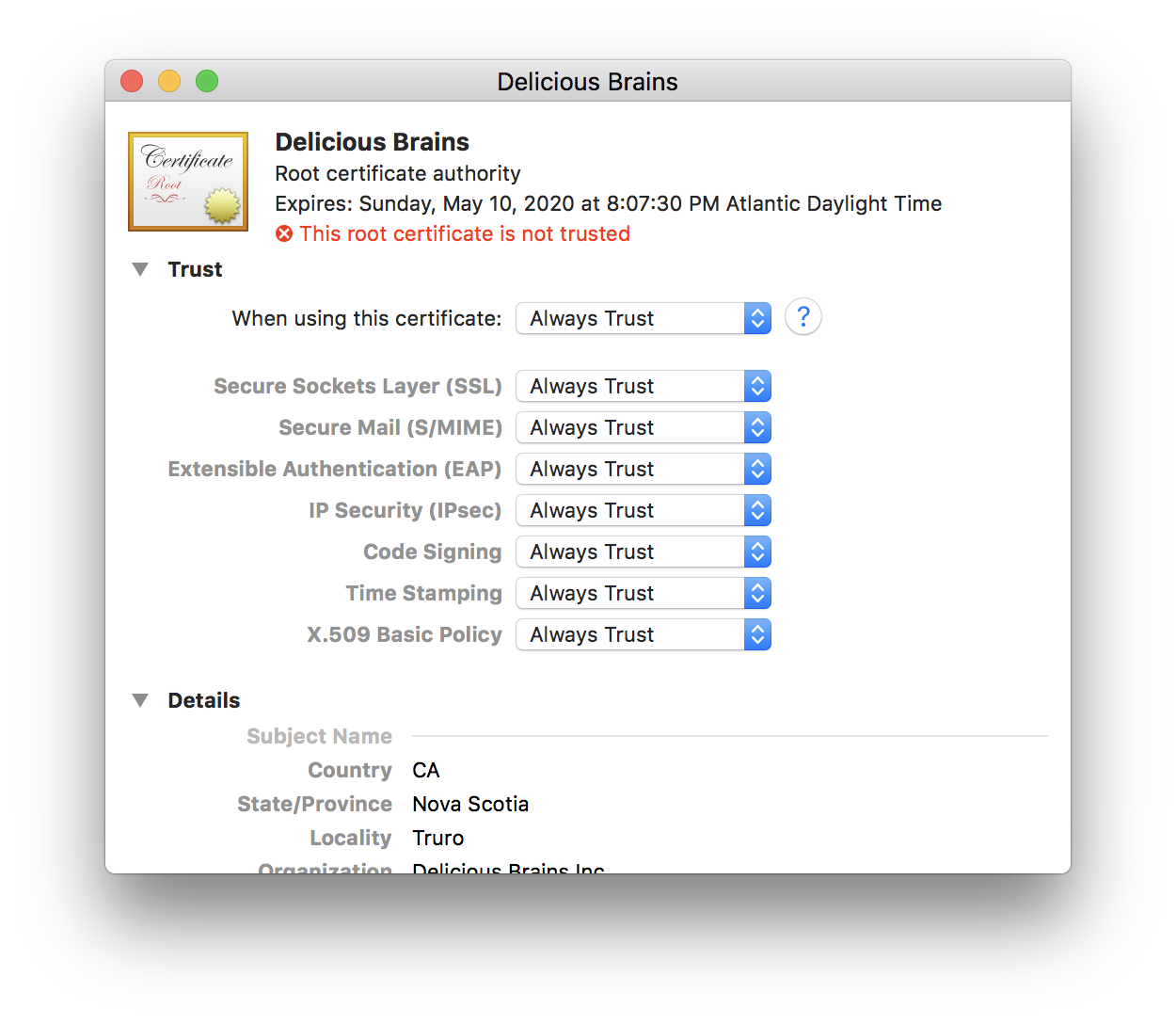

- Kaksoisnapsauta juurivarmenteesi luettelossa

- Laajenna Luottamus-osiota

- Muuta Kun käytät tätä varmentetta: -valintaruutu on Aina Luota ”

- Sulje varmenteiden ikkuna

- Se pyytää sinua antamaan salasanasi (tai skannaamaan sormesi), tee se

- 🎉 Juhli!

Juurivarmenteen lisääminen iOS-käyttöjärjestelmään

Jos haluat lisätä juurivarmenteen iOS-laitteisiin, voit tehdä sen melko helposti seuraamalla näitä vaiheita:

- Lähetä juurivarmenteesi itsellesi, jotta voit käyttää sitä iOS-laitteellasi

- Napsauta iOS-laitteesi sähköpostin liitettä

- Siirry asetussovellukseen ja napsauta yläreunan lähellä olevaa profiilia ladattu

- Napsauta asennuksen oikeassa yläkulmassa

- Kun olet asentanut, paina lähellä ja palaa takaisin asetussivulle

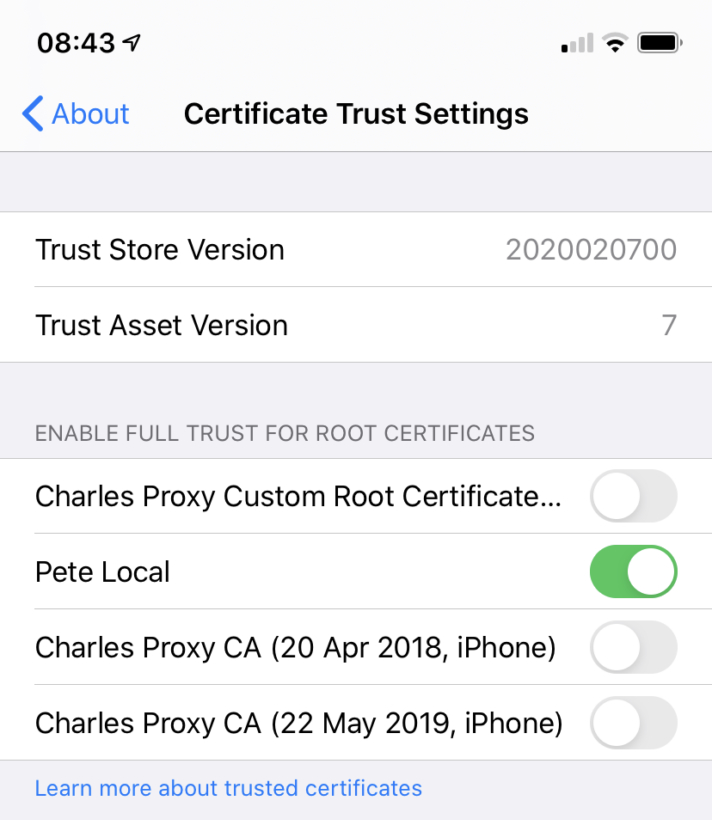

- Siirry kohtaan ”Yleiset” > ”Tietoja”

- Vieritä alareunaan ja napsauta ”Sertifikaatin luotettavuusasetukset”

- Ota juurivarmenteesi kohtaan ”KÄYTÄ TÄYDELLINEN LUOTTAMUS JUUREN TODISTUKSIIN”

CA-allekirjoitettujen varmenteiden luominen Kehittäjäsivustot

Nyt kun olemme CA-laite kaikilla laitteillamme, voimme allekirjoittaa varmenteet uusille dev-sivustoille, jotka tarvitsevat HTTPS: ää. Ensin luomme yksityisen avaimen:

Sitten luomme CSR:

Saat kaikki samat kysymykset kuin yllä, ja vastauksillasi ei ole väliä. Itse asiassa niillä on vielä vähemmän merkitystä, koska et katso tätä varmentetta muiden vieressä olevassa luettelossa.

Seuraavaksi luomme varmenteen käyttämällä CSR: ää, CA: n yksityistä avainta, CA-varmentetta ja konfigurointitiedostoa, mutta ensin meidän on luotava kyseinen config-tiedosto.

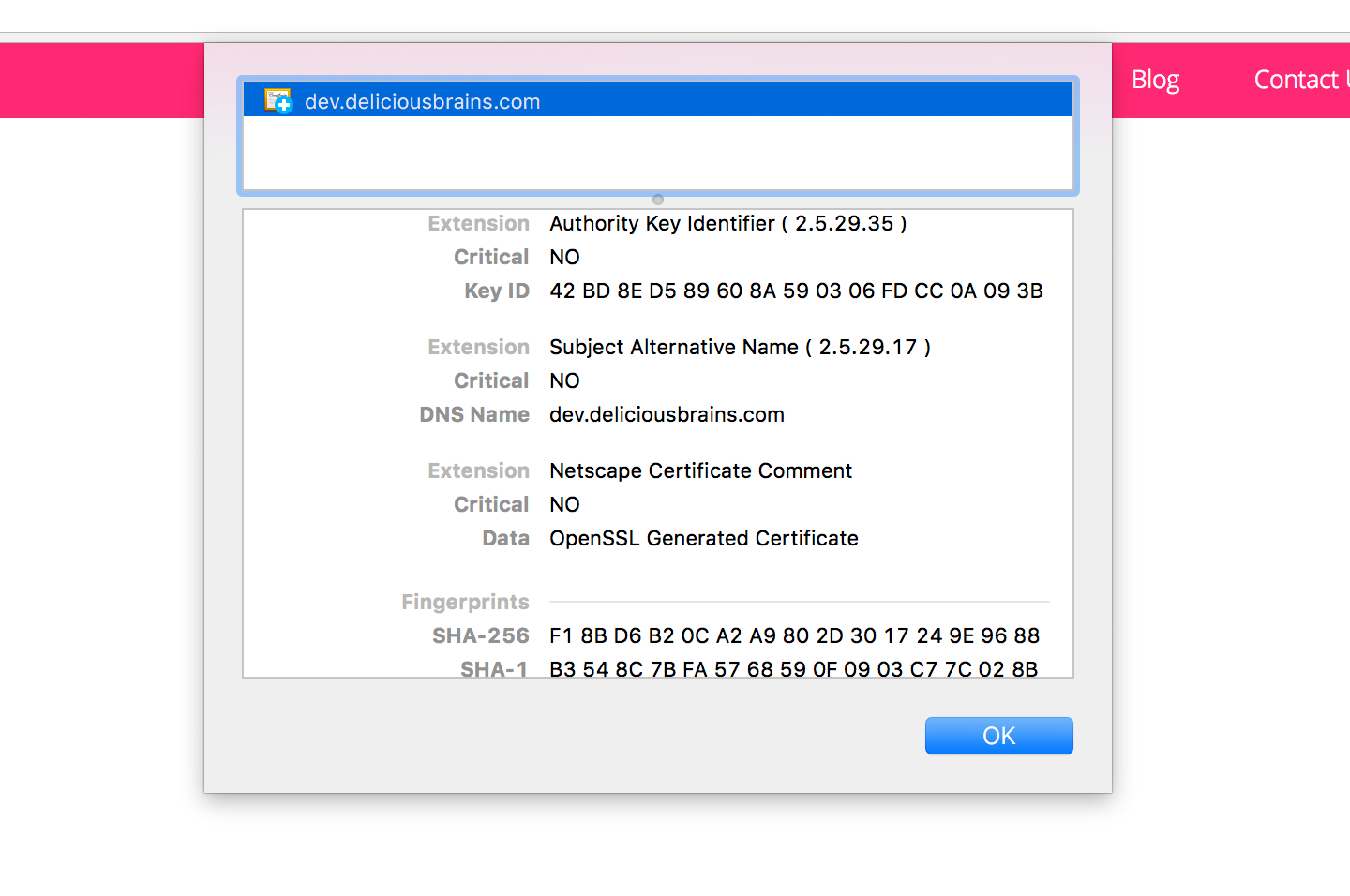

Config-tiedostoa tarvitaan määrittelemään Subject Alternative Name (SAN) -laajennus. joka on määritelty tässä varmenteen osassa (ts. laajennuksessa):

Määritystiedosto (dev.deliciousbrains.com. ext) sisälsi seuraavan:

Suoritamme komennon openssl x509, koska ymmärräni, x509-komentoa tarvitaan allekirjoittamiseen juurivarmenteella ja yksityisellä avaimella. Löysin tämän esimerkin konfiguraatiotiedostosta Stack Overflow -sivustolta ja se näyttää toimivan.

Nyt suoritamme komennon varmenteen luomiseksi:

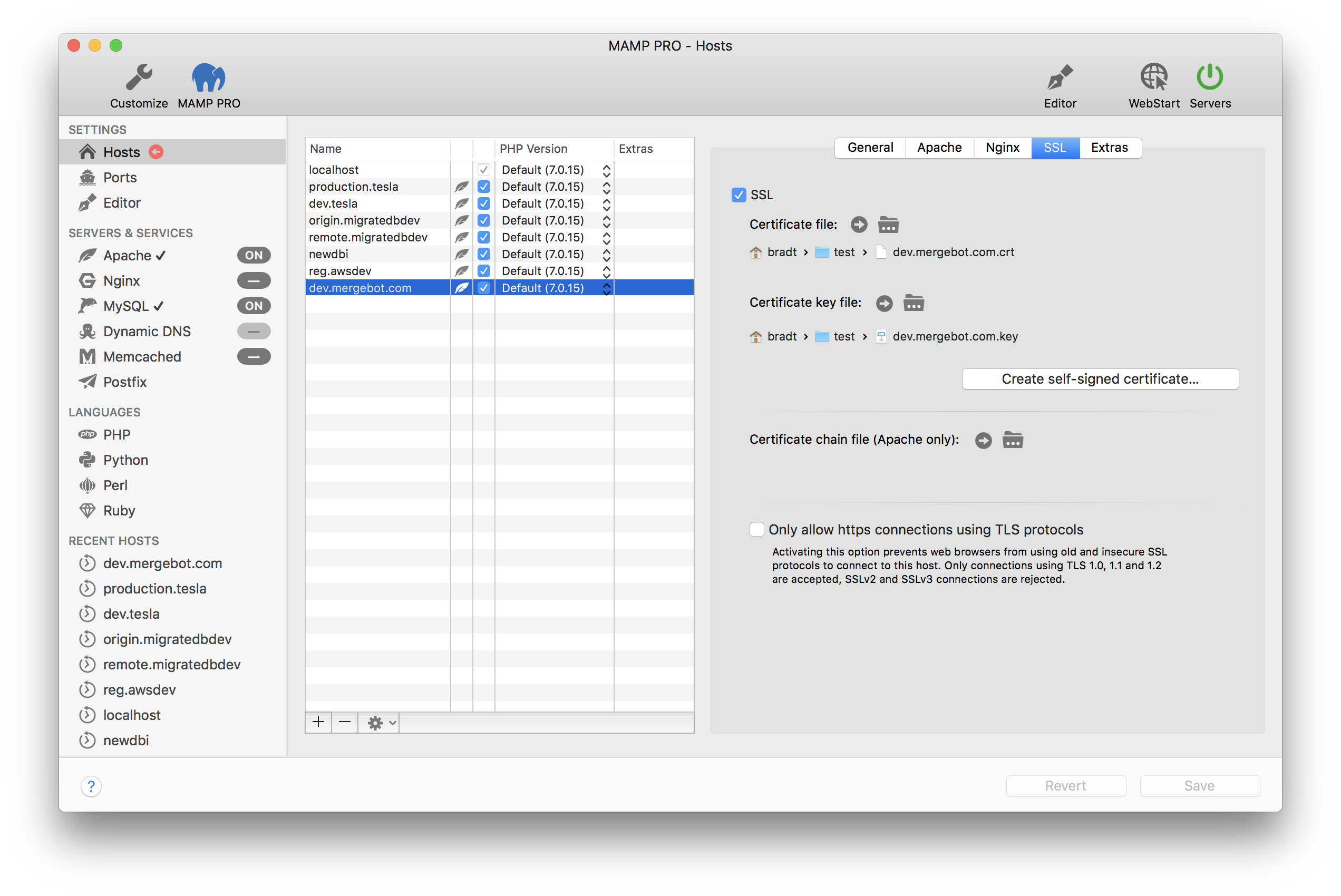

Voin nyt määrittää verkkopalvelimen yksityisellä avaimella ja todistus. Jos käytät Linux-palvelinta, voit käyttää ohjeita WordPressin asentaminen Ubuntu 20.04 -sarjaan. Jos käytät MAMPia, voit valita sertifikaatin ja avaintiedostot käyttöliittymän avulla:

Valitettavasti MAMP (testattu versiolla 5.7) ei luo SSL-varmenteita CA: lla, joten sinun on toistaiseksi käytettävä manuaalista menetelmää.

Muille dev-sivustoille voimme vain toistaa tämän viimeisen osan varmenteen luomisesta, meidän ei tarvitse luoda uutta varmentajaa kullekin sivustolle.

Shell-komentosarja

Jotta asiat olisivat entistäkin nopeampia, tässä on kätevä komentojonokomentosarja, jota voit muokata omiin tarkoituksiisi:

Johtopäätös

Joten sinulla on se, kuinka tulla omaksi paikalliseksi varmenteeksi valtuudet allekirjoittaa paikalliset SSL-varmenteet ja käyttää HTTPS: ää paikallisilla sivustoillasi. Toivottavasti tämä poistaa pelätyn ”Yhteytesi ei ole yksityinen” -viesti sinulle Chromessa.