Attaque par force brute

Qu’est-ce qu’une attaque par force brute

Une attaque par force brute est une méthode de craquage populaire: selon certains comptes, les attaques par force brute représentaient cinq pour cent des failles de sécurité confirmées. Une attaque par force brute consiste à «deviner» le nom d’utilisateur et les mots de passe pour obtenir un accès non autorisé à un système. La force brute est une méthode d’attaque simple et a un taux de réussite élevé.

Certains attaquants utilisent des applications et des scripts comme outils de force brute. Ces outils testent de nombreuses combinaisons de mots de passe pour contourner les processus d’authentification. Dans d’autres cas, les attaquants tentent d’accéder aux applications Web en recherchant le bon ID de session. La motivation des attaquants peut inclure le vol d’informations, l’infection de sites avec des logiciels malveillants ou la perturbation du service.

Alors que certains attaquants effectuent encore des attaques par force brute manuellement, aujourd’hui presque toutes les attaques par force brute sont effectuées par des robots. Les attaquants disposent de listes d’informations d’identification couramment utilisées, ou d’informations d’identification d’utilisateurs réels, obtenues via des failles de sécurité ou le Dark Web. Les robots attaquent systématiquement les sites Web et essaient ces listes d’informations d’identification, et avertissent l’attaquant lorsqu’ils y accèdent.

Types d’attaques par force brute

- Attaque par force brute simple – utilise une méthode systématique approche pour «deviner» qui ne repose pas sur une logique extérieure.

- Attaques hybrides par force brute: part d’une logique externe pour déterminer quelle variante de mot de passe est la plus susceptible de réussir, puis continue avec une approche simple pour essayez de nombreuses variantes possibles.

- Attaques par dictionnaire: devine les noms d’utilisateur ou les mots de passe à l’aide d’un dictionnaire de chaînes ou d’expressions possibles.

- Attaques de table arc-en-ciel: une table arc-en-ciel est une table précalculée pour inverser le hachage cryptographique les fonctions. Il peut être utilisé pour deviner une fonction jusqu’à une certaine longueur constituée d’un ensemble limité de caractères.

- Attaque par force brute inverse – utilise un mot de passe commun ou une collection de mots de passe contre de nombreux noms d’utilisateurs possibles. Cible un réseau d’utilisateurs pour lesquels les attaquants ont précédemment obtenu des données.

- Le bourrage des informations d’identification – utilise des paires mot de passe-nom d’utilisateur précédemment connues, en les essayant sur plusieurs sites Web. Exploite le fait que de nombreux utilisateurs ont le même nom d’utilisateur et le même mot de passe sur différents systèmes.

Hydra et d’autres outils d’attaque populaires par Brute Force

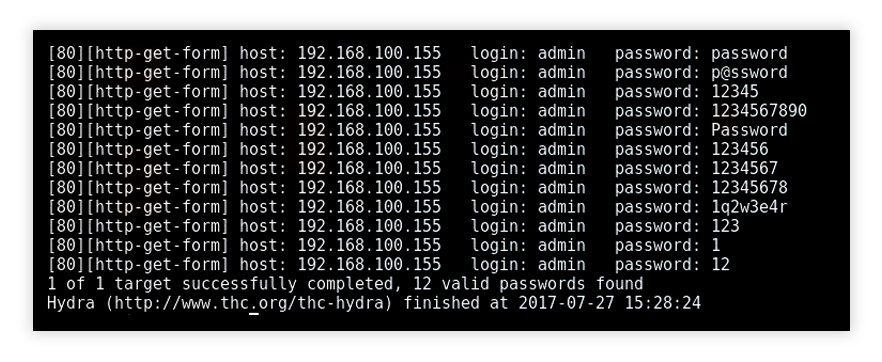

Les analystes de sécurité utilisent l’outil THC-Hydra pour identifier les vulnérabilités des systèmes clients. Hydra exécute rapidement un grand nombre de combinaisons de mots de passe, soit une simple force brute, soit un dictionnaire. Il peut attaquer plus de 50 protocoles et plusieurs systèmes d’exploitation. Hydra est une plate-forme ouverte; la communauté de sécurité et les attaquants développent constamment de nouveaux modules.

Attaque par force brute Hydra

Les autres principaux outils de force brute sont:

- Aircrack-ng – peut être utilisé sur Windows, Linux, iOS et Android. Il utilise un dictionnaire de mots de passe largement utilisés pour violer les réseaux sans fil.

- John the Ripper – fonctionne sur 15 plates-formes différentes, notamment Unix, Windows et OpenVMS. Essaie toutes les combinaisons possibles en utilisant un dictionnaire de mots de passe possibles.

- L0phtCrack – un outil pour déchiffrer les mots de passe Windows. Il utilise des tables arc-en-ciel, des dictionnaires et des algorithmes multiprocesseurs.

- Hashcat – fonctionne sous Windows, Linux et Mac OS. Peut effectuer de simples attaques par force brute, basées sur des règles et hybrides.

- DaveGrohl – un outil open source pour cracker Mac OS. Peut être distribué sur plusieurs ordinateurs.

- Ncrack – un outil pour pirater l’authentification réseau. Il peut être utilisé sous Windows, Linux et BSD.

Mots de passe faibles qui permettent les attaques par force brute

Aujourd’hui, les individus possèdent de nombreux comptes et ont de nombreux mots de passe. Les gens ont tendance à utiliser à plusieurs reprises quelques mots de passe simples, ce qui les expose à des attaques par force brute. De plus, l’utilisation répétée du même mot de passe peut permettre aux attaquants d’accéder à de nombreux comptes.

Les comptes de messagerie protégés par des mots de passe faibles peuvent être connectés à des comptes supplémentaires et peuvent également être utilisés pour restaurer des mots de passe. Cela les rend particulièrement précieux pour les pirates. De plus, si les utilisateurs ne modifient pas leur mot de passe de routeur par défaut, leur réseau local est vulnérable aux attaques. Les pirates peuvent essayer quelques mots de passe par défaut simples et accéder à tout un réseau.

Les mots de passe forts offrent une meilleure protection contre le vol d’identité, la perte de données, l’accès non autorisé aux comptes, etc.

Comment pour empêcher le piratage de mot de passe par Brute Force

Pour protéger votre organisation contre le piratage de mot de passe par force brute, imposez l’utilisation de mots de passe forts. Les mots de passe doivent:

- Ne jamais utiliser d’informations qui peuvent être trouvées en ligne (comme les noms des membres de la famille).

- Avoir autant de caractères que possible.

- Combinez lettres, chiffres et symboles.

- Soyez différent pour chaque compte utilisateur.

- Évitez les modèles courants.

En tant qu’administrateur, il existe des méthodes que vous pouvez mettre en œuvre pour protéger les utilisateurs contre le craquage de mot de passe par force brute:

- Politique de verrouillage: vous pouvez verrouiller les comptes après plusieurs échecs tentatives de connexion, puis déverrouillez-le en tant qu’administrateur.

- Délais progressifs: vous pouvez verrouiller les comptes pendant une durée limitée après l’échec des tentatives de connexion. Chaque tentative rallonge le délai.

- – des outils comme re obligent les utilisateurs à effectuer des tâches simples pour se connecter à un système. Les utilisateurs peuvent facilement effectuer ces tâches, contrairement aux outils de force brute.

- Exiger des mots de passe forts: vous pouvez forcer les utilisateurs à définir des mots de passe longs et complexes. Vous devez également appliquer des changements de mot de passe périodiques.

- Authentification à deux facteurs: vous pouvez utiliser plusieurs facteurs pour authentifier l’identité et accorder l’accès aux comptes.

Découvrez comment Imperva Bot Management peut vous aider avec les attaques par force brute.

Brute Force Attack Prevention avec Imperva

Imperva Bot Protection surveille le trafic vers votre site Web , séparant le trafic des robots des utilisateurs réels et bloquant les robots indésirables. Étant donné que presque toutes les attaques par force brute sont menées par des robots, cela contribue grandement à atténuer le phénomène.

La protection des robots suit trois étapes pour identifier les robots malveillants. Il classe le trafic à l’aide d’une base de données de signatures avec des millions de variantes de bot connues. Lors de l’identification d’un bot suspect, il effectue plusieurs types d’inspection pour classer le bot comme légitime, malveillant ou suspect. Enfin, les bots suspects sont mis au défi, pour voir s’ils peuvent accepter les cookies et analyser Javascript.

Imperva WAF protège également contre les attaques par force brute manuelle. Lorsqu’un utilisateur fait des tentatives répétées pour accéder à un système, ou tente successivement différentes informations d’identification selon un modèle, Imperva détecte cette activité anormale, bloque l’utilisateur et alerte le personnel de sécurité.