ブルートフォース攻撃

ブルートフォース攻撃とは

ブルートフォース攻撃は一般的なクラッキング方法です。一部のアカウントでは、ブルートフォース攻撃が原因です。確認されたセキュリティ違反の5%。ブルートフォース攻撃では、ユーザー名とパスワードを「推測」して、システムへの不正アクセスを取得します。ブルートフォースは単純な攻撃方法であり、成功率が高くなります。

一部の攻撃者は、アプリケーションとスクリプトをブルートフォースツールとして使用します。これらのツールは、認証プロセスをバイパスするために多数のパスワードの組み合わせを試します。その他の場合、攻撃者は正しいセッションIDを検索してWebアプリケーションにアクセスしようとします。攻撃者の動機には、情報の盗用、サイトへのマルウェアの感染、サービスの中断などがあります。

一部の攻撃者は依然として手動でブルートフォース攻撃を実行しますが、今日のほとんどすべてのブルートフォース攻撃はボットによって実行されます。攻撃者は、セキュリティ違反またはダークウェブを介して取得した、一般的に使用される資格情報または実際のユーザー資格情報のリストを持っています。ボットは体系的にWebサイトを攻撃し、これらの資格情報のリストを試し、アクセスを取得したときに攻撃者に通知します。

ブルートフォース攻撃の種類

- 単純なブルートフォース攻撃-体系的な攻撃を使用します外部ロジックに依存しない「推測」へのアプローチ。

- ハイブリッドブルートフォース攻撃-外部ロジックから開始して、どのパスワードバリエーションが成功する可能性が最も高いかを判断し、次の単純なアプローチを続行します。考えられる多くのバリエーションを試してください。

- 辞書攻撃-考えられる文字列またはフレーズの辞書を使用してユーザー名またはパスワードを推測します。

- レインボーテーブル攻撃-レインボーテーブルは、暗号化ハッシュを逆にするための事前計算されたテーブルです。機能。限られた文字セットで構成される特定の長さまでの関数を推測するために使用できます。

- 逆ブルートフォース攻撃—多くの可能なユーザー名に対して共通のパスワードまたはパスワードのコレクションを使用します。攻撃者が以前にデータを取得したユーザーのネットワークを標的にします。

- 資格情報の詰め込み—既知のパスワードとユーザー名のペアを使用して、複数のWebサイトに対して試行します。多くのユーザーが異なるシステム間で同じユーザー名とパスワードを持っているという事実を悪用します。

Hydraおよびその他の一般的なブルートフォース攻撃ツール

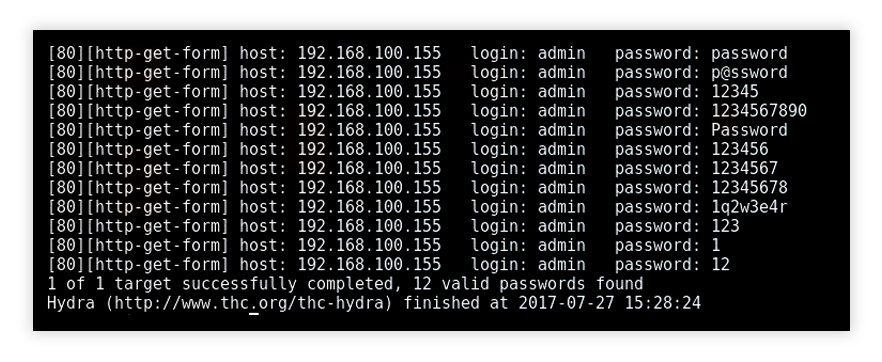

セキュリティアナリストはTHC-Hydraツールを使用しますクライアントシステムの脆弱性を特定するため。 Hydraは、単純なブルートフォース攻撃または辞書ベースのパスワードの組み合わせをすばやく実行します。 50を超えるプロトコルと複数のオペレーティングシステムを攻撃する可能性があります。 Hydraはオープンプラットフォームです。セキュリティコミュニティと攻撃者は常に新しいモジュールを開発しています。

ハイドラブルートフォース攻撃

その他のトップブルートフォースツールは次のとおりです。

- Aircrack-ng-Windows、Linux、iOS、およびAndroidで使用できます。広く使用されているパスワードの辞書を使用して、ワイヤレスネットワークを侵害します。

- John the Ripper — Unix、Windows、OpenVMSを含む15の異なるプラットフォームで実行されます。可能なパスワードの辞書を使用して、考えられるすべての組み合わせを試します。

- L0phtCrack —Windowsパスワードを解読するためのツール。レインボーテーブル、ディクショナリ、およびマルチプロセッサアルゴリズムを使用します。

- Hashcat-Windows、Linux、およびMacOSで動作します。単純なブルートフォース、ルールベース、およびハイブリッド攻撃を実行できます。

- DaveGrohl — MacOSをクラッキングするためのオープンソースツール。複数のコンピューターに分散できます。

- Ncrack-ネットワーク認証を解読するためのツール。 Windows、Linux、およびBSDで使用できます。

ブルートフォース攻撃を可能にする弱いパスワード

今日、個人は多くのアカウントを所有し、多くのパスワードを持っています。人々はいくつかの単純なパスワードを繰り返し使用する傾向があり、ブルートフォース攻撃にさらされたままになります。また、同じパスワードを繰り返し使用すると、攻撃者に多くのアカウントへのアクセスを許可する可能性があります。

脆弱なパスワードで保護された電子メールアカウントは、追加のアカウントに接続される可能性があり、パスワードの復元にも使用できます。これにより、ハッカーにとって特に価値があります。また、ユーザーがデフォルトのルーターパスワードを変更しない場合、ローカルネットワークは攻撃に対して脆弱です。攻撃者は、いくつかの簡単なデフォルトパスワードを試し、ネットワーク全体にアクセスできます。

強力なパスワードを使用すると、個人情報の盗難、データの損失、アカウントへの不正アクセスなどに対する保護が強化されます。

方法ブルートフォースパスワードハッキングを防ぐために

ブルートフォースパスワードハッキングから組織を保護するには、強力なパスワードの使用を強制します。パスワードは次のようにする必要があります。

- オンラインで見つけられる情報(家族の名前など)は絶対に使用しないでください。

- できるだけ多くの文字を使用してください。

- 文字、数字、記号を組み合わせます。

- ユーザーアカウントごとに異なります。

- 一般的なパターンは避けてください。

管理者として、ブルートフォースパスワードクラッキングからユーザーを保護するために実装できる方法があります。

- ロックアウトポリシー-複数の失敗後にアカウントをロックできますログインを試みてから、管理者としてロックを解除します。

- 進行性の遅延—ログインの試みが失敗した後、限られた時間だけアカウントをロックアウトできます。試行するたびに遅延が長くなります。

- —reなどのツールでは、ユーザーがシステムにログインするための簡単なタスクを完了する必要があります。ブルートフォースツールでは不可能ですが、ユーザーはこれらのタスクを簡単に完了できます。

- 強力なパスワードが必要—長くて複雑なパスワードをユーザーに定義させることができます。また、定期的なパスワード変更を実施する必要があります。

- 2要素認証—複数の要素を使用してIDを認証し、アカウントへのアクセスを許可できます。

Imperva BotManagementがブルートフォース攻撃にどのように役立つかをご覧ください。

Impervaによるブルートフォース攻撃の防止

Imperva BotProtectionはWebサイトへのトラフィックを監視します、ボットトラフィックを実際のユーザーから分離し、不要なボットをブロックします。ほとんどすべてのブルートフォース攻撃はボットによって実行されるため、これは現象の軽減に大いに役立ちます。

ボット保護は、3つの段階に従って不良ボットを特定します。何百万もの既知のボットバリアントを含むシグネチャデータベースを使用してトラフィックを分類します。疑わしいボットを特定する場合、ボットを正当、悪意、または疑わしいものとして分類するために、いくつかのタイプの検査を実行します。最後に、疑わしいボットは、Cookieを受け入れてJavascriptを解析できるかどうかを確認するためにチャレンジされます。

Imperva WAFは、手動のブルートフォース攻撃からも保護します。ユーザーがシステムへのアクセスを繰り返し試行するか、パターンに従って異なる資格情報を連続して試行すると、Impervaはこの異常なアクティビティを検出し、ユーザーをブロックしてセキュリティスタッフに警告します。