Brute Force Attack (Norsk)

Hva er et Brute Force Attack

Et brute force-angrep er en populær sprekkingsmetode: av noen kontoer står brute force-angrep for fem prosent av bekreftede sikkerhetsbrudd. Et brute force-angrep innebærer å «gjette» brukernavn og passord for å få uautorisert tilgang til et system. Brute force er en enkel angrepsmetode og har høy suksessrate.

Noen angripere bruker applikasjoner og skript som brute force-verktøy. Disse verktøyene prøver ut mange passordkombinasjoner for å omgå autentiseringsprosesser. I andre tilfeller prøver angripere å få tilgang til webapplikasjoner ved å søke etter riktig økt-ID. Angripermotivasjon kan omfatte å stjele informasjon, infisere nettsteder med skadelig programvare eller forstyrre tjenesten.

Mens noen angripere fremdeles utfører brute force-angrep manuelt, utføres i dag nesten alle brute force-angrep i dag av bots. Angripere har lister over ofte brukte referanser, eller ekte brukerlegitimasjon, innhentet via sikkerhetsbrudd eller det mørke nettet. Bots angriper systematisk nettsteder og prøver disse lister med legitimasjon, og gir angriper beskjed når de får tilgang.

Typer av Brute Force Attacks

- Simple brute force attack — bruker en systematisk tilnærming til «gjetting» som ikke er avhengig av ekstern logikk.

- Hybrid brute force-angrep – starter fra ekstern logikk for å bestemme hvilken passordvariasjon som mest sannsynlig vil lykkes, og fortsetter deretter med den enkle tilnærmingen til prøv mange mulige varianter.

- Ordbokangrep – gjetter brukernavn eller passord ved hjelp av en ordbok med mulige strenger eller setninger.

- Regnbuetabellangrep – en regnbuetabell er en forhåndsberegnet tabell for å reversere kryptografisk hash funksjoner. Den kan brukes til å gjette en funksjon opp til en viss lengde bestående av et begrenset sett med tegn.

- Reverse brute force attack – bruker et vanlig passord eller samling av passord mot mange mulige brukernavn. Målretter mot et nettverk av brukere som angriperne tidligere har innhentet data for.

- Legitimasjonsfylling – bruker tidligere kjente passord-brukernavnpar, og prøver dem mot flere nettsteder. Utnytter det faktum at mange brukere har samme brukernavn og passord på tvers av forskjellige systemer.

Hydra og andre populære Brute Force Attack Tools

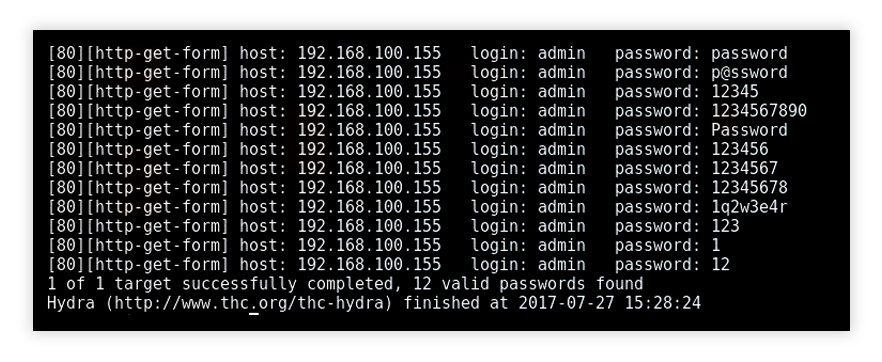

Sikkerhetsanalytikere bruker THC-Hydra-verktøyet for å identifisere sårbarheter i klientsystemer. Hydra går raskt gjennom et stort antall passordkombinasjoner, enten enkel brute force eller ordboksbasert. Den kan angripe mer enn 50 protokoller og flere operativsystemer. Hydra er en åpen plattform; sikkerhetssamfunnet og angriperne utvikler stadig nye moduler.

Hydra brute force attack

Andre brute force-verktøy er:

- Aircrack-ng — kan brukes på Windows, Linux, iOS og Android. Den bruker en ordbok med mye brukte passord for å bryte trådløse nettverk.

- John the Ripper — kjører på 15 forskjellige plattformer, inkludert Unix, Windows og OpenVMS. Prøver alle mulige kombinasjoner ved å bruke en ordbok med mulige passord.

- L0phtCrack – et verktøy for å knekke Windows-passord. Den bruker regnbuebord, ordbøker og multiprosessoralgoritmer.

- Hashcat — fungerer på Windows, Linux og Mac OS. Kan utføre enkle brute force, regelbaserte og hybridangrep.

- DaveGrohl — et åpen kildekodeverktøy for å knekke Mac OS. Kan distribueres på flere datamaskiner.

- Ncrack – et verktøy for å knekke nettverksgodkjenning. Den kan brukes på Windows, Linux og BSD.

Svake passord som muliggjør Brute Force Attacks

I dag har enkeltpersoner mange kontoer og har mange passord. Folk pleier gjentatte ganger å bruke noen få enkle passord, noe som gjør at de blir utsatt for brute force-angrep. Gjentatt bruk av det samme passordet kan også gi angripere tilgang til mange kontoer.

E-postkontoer beskyttet av svake passord kan være koblet til flere kontoer, og kan også brukes til å gjenopprette passord. Dette gjør dem spesielt verdifulle for hackere. Hvis brukere ikke endrer standard ruteren passord, er deres lokale nettverk sårbart for angrep. Angripere kan prøve noen få enkle standardpassord og få tilgang til et helt nettverk.

Sterke passord gir bedre beskyttelse mot identitetstyveri, tap av data, uautorisert tilgang til kontoer osv.

Hvordan for å forhindre Brute Force-passordhacking

For å beskytte organisasjonen din mot brute force-passordhacking, håndheve bruken av sterke passord. Passord skal:

- Bruk aldri informasjon som kan bli funnet online (som navn på familiemedlemmer).

- Ha så mange tegn som mulig.

- Kombiner bokstaver, tall og symboler.

- Vær forskjellig for hver brukerkonto.

- Unngå vanlige mønstre.

Som administrator er det metoder du kan implementere for å beskytte brukere mot brudd på passordbrudd:

- Lockout policy – du kan låse kontoer etter at flere mislyktes påloggingsforsøk og deretter låse opp det som administrator.

- Progressive forsinkelser – du kan låse kontoer i en begrenset periode etter mislykkede påloggingsforsøk. Hvert forsøk gjør forsinkelsen lengre.

- —verktøy som for eksempel krever at brukerne fullfører enkle oppgaver for å logge på et system. Brukere kan enkelt fullføre disse oppgavene mens brute force-verktøy ikke kan.

- Krever sterke passord – du kan tvinge brukere til å definere lange og komplekse passord. Du bør også håndheve periodiske passordendringer.

- Tofaktorautentisering – du kan bruke flere faktorer for å autentisere identitet og gi tilgang til kontoer.

Se hvordan Imperva Bot Management kan hjelpe deg med brute force-angrep.

Brute Force Attack Prevention with Imperva

Imperva Bot Protection overvåker trafikk til nettstedet ditt , skiller botrafikk fra ekte brukere og blokkerer uønskede roboter. Fordi nesten alle brute force-angrep utføres av roboter, går dette langt mot å dempe fenomenet.

Botbeskyttelse følger tre trinn for å identifisere dårlige roboter. Den klassifiserer trafikk ved hjelp av en signaturdatabase med millioner av kjente botvarianter. Når man identifiserer en mistenkt bot, utfører den flere typer inspeksjoner for å klassifisere boten som legitim, ondsinnet eller mistenkelig. Til slutt utfordres mistenkelige roboter for å se om de kan godta informasjonskapsler og analysere Javascript.

Imperva WAF beskytter også mot manuelle brute force-angrep. Når en bruker gjentar forsøk på å få tilgang til et system, eller suksessivt prøver forskjellige legitimasjonsbeskrivelser etter et mønster, vil Imperva oppdage denne avvikende aktiviteten, blokkere brukeren og varsle sikkerhetspersonalet.