Brute Force Attack

Wat is een Brute Force Attack

Een brute force-aanval is een populaire kraakmethode: volgens sommige accounts waren brute force-aanvallen verantwoordelijk voor vijf procent van de bevestigde inbreuken op de beveiliging. Bij een brute force-aanval worden de gebruikersnaam en wachtwoorden ‘raden’ om ongeautoriseerde toegang tot een systeem te krijgen. Brute force is een eenvoudige aanvalsmethode en heeft een hoog slagingspercentage.

Sommige aanvallers gebruiken applicaties en scripts als brute force-tools. Deze tools proberen talloze wachtwoordcombinaties uit om authenticatieprocessen te omzeilen. In andere gevallen proberen aanvallers toegang te krijgen tot webapplicaties door naar de juiste sessie-ID te zoeken. Motivatie van aanvallers kan bestaan uit het stelen van informatie, het infecteren van sites met malware of het verstoren van de service.

Hoewel sommige aanvallers nog steeds handmatig brute force-aanvallen uitvoeren, worden tegenwoordig bijna alle brute force-aanvallen uitgevoerd door bots. Aanvallers hebben lijsten met veelgebruikte inloggegevens, of echte gebruikersreferenties, die zijn verkregen via beveiligingsinbreuken of het dark web. Bots vallen websites systematisch aan en proberen deze lijsten met inloggegevens uit, en stellen de aanvaller op de hoogte wanneer ze toegang krijgen.

Soorten brute force-aanvallen

- Simpele brute force-aanval – maakt gebruik van een systematische benadering van ‘raden’ die niet afhankelijk is van externe logica.

- Hybride brute force-aanvallen – begint met externe logica om te bepalen welke wachtwoordvariatie het meest waarschijnlijk zal slagen, en gaat dan verder met de eenvoudige benadering van probeer veel mogelijke variaties.

- Woordenboekaanvallen – raadt gebruikersnamen of wachtwoorden aan met behulp van een woordenboek met mogelijke strings of zinsdelen.

- Regenboogtafelaanvallen – een regenboogtafel is een vooraf berekende tabel voor het omkeren van cryptografische hash functies. Het kan worden gebruikt om een functie te raden tot een bepaalde lengte, bestaande uit een beperkte set tekens.

- Omgekeerde brute force-aanval – gebruikt een gemeenschappelijk wachtwoord of verzameling wachtwoorden voor veel mogelijke gebruikersnamen. Richt zich op een netwerk van gebruikers waarvoor de aanvallers eerder gegevens hebben verkregen.

- Inloggegevens opvullen – gebruikt eerder bekende wachtwoord-gebruikersnaam-paren en probeert ze tegen meerdere websites. Maakt gebruik van het feit dat veel gebruikers dezelfde gebruikersnaam en hetzelfde wachtwoord hebben op verschillende systemen.

Hydra en andere populaire Brute Force Attack Tools

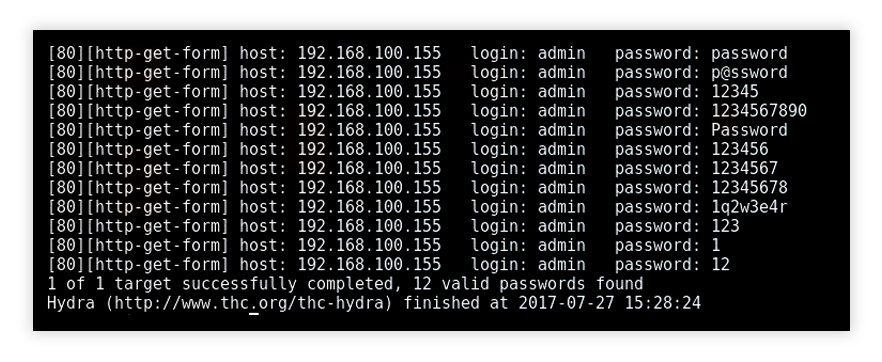

Beveiligingsanalisten gebruiken de THC-Hydra-tool om kwetsbaarheden in clientsystemen te identificeren. Hydra doorloopt snel een groot aantal wachtwoordcombinaties, hetzij eenvoudig brute kracht, hetzij woordenboekgebaseerd. Het kan meer dan 50 protocollen en meerdere besturingssystemen aanvallen. Hydra is een open platform; de beveiligingsgemeenschap en aanvallers ontwikkelen voortdurend nieuwe modules.

Hydra brute force-aanval

Andere top brute force tools zijn:

- Aircrack-ng — kan gebruikt worden op Windows, Linux, iOS en Android. Het gebruikt een woordenboek met veelgebruikte wachtwoorden om draadloze netwerken te doorbreken.

- John the Ripper — draait op 15 verschillende platforms, waaronder Unix, Windows en OpenVMS. Probeert alle mogelijke combinaties met behulp van een woordenboek met mogelijke wachtwoorden.

- L0phtCrack – een hulpmiddel voor het kraken van Windows-wachtwoorden. Het maakt gebruik van regenboogtabellen, woordenboeken en multiprocessor-algoritmen.

- Hashcat — werkt op Windows, Linux en Mac OS. Kan eenvoudige brute force, op regels gebaseerde en hybride aanvallen uitvoeren.

- DaveGrohl — een open-source tool voor het kraken van Mac OS. Kan over meerdere computers worden gedistribueerd.

- Ncrack – een hulpmiddel voor het kraken van netwerkverificatie. Het kan worden gebruikt op Windows, Linux en BSD.

Zwakke wachtwoorden die brute force-aanvallen mogelijk maken

Tegenwoordig hebben individuen veel accounts en hebben ze veel wachtwoorden. Mensen hebben de neiging om herhaaldelijk een paar eenvoudige wachtwoorden te gebruiken, waardoor ze worden blootgesteld aan brute force-aanvallen. Herhaaldelijk gebruik van hetzelfde wachtwoord kan aanvallers ook toegang geven tot veel accounts.

E-mailaccounts die worden beschermd door zwakke wachtwoorden, kunnen worden verbonden met extra accounts en kunnen ook worden gebruikt om wachtwoorden te herstellen. Dit maakt ze bijzonder waardevol voor hackers. Als gebruikers hun standaard routerwachtwoord niet wijzigen, is hun lokale netwerk kwetsbaar voor aanvallen. Aanvallers kunnen een paar eenvoudige standaardwachtwoorden proberen en toegang krijgen tot een heel netwerk.

Sterke wachtwoorden bieden betere bescherming tegen identiteitsdiefstal, verlies van gegevens, ongeautoriseerde toegang tot accounts enz.

Hoe om brute force-wachtwoordhacking te voorkomen

Om uw organisatie te beschermen tegen brute force-wachtwoordhacking, moet u het gebruik van sterke wachtwoorden afdwingen. Wachtwoorden moeten:

- Nooit informatie gebruiken die online kan worden gevonden (zoals namen van familieleden).

- Gebruik zo veel mogelijk tekens.

- Combineer letters, cijfers en symbolen.

- Wees verschillend voor elk gebruikersaccount.

- Vermijd algemene patronen.

Als beheerder zijn er methoden die u kunt implementeren om gebruikers te beschermen tegen brute force wachtwoordkraken:

- Lockout-beleid: u kunt accounts vergrendelen nadat verschillende inlogpogingen en vervolgens ontgrendelen als de beheerder.

- Progressieve vertragingen – u kunt accounts voor een beperkte tijd blokkeren na mislukte inlogpogingen. Elke poging maakt de vertraging langer.

- —tools zoals het vereisen dat gebruikers eenvoudige taken uitvoeren om in te loggen op een systeem. Gebruikers kunnen deze taken gemakkelijk uitvoeren, terwijl brute force-tools dat niet kunnen.

- Sterke wachtwoorden vereisen – u kunt gebruikers dwingen lange en complexe wachtwoorden te definiëren. Je moet ook periodieke wachtwoordwijzigingen afdwingen.

- Tweefactorauthenticatie: je kunt meerdere factoren gebruiken om identiteit te verifiëren en toegang tot accounts te verlenen.

Bekijk hoe Imperva Bot Management u kan helpen bij brute force-aanvallen.

Brute Force Attack Prevention met Imperva

Imperva Bot Protection controleert het verkeer naar uw website , waardoor botverkeer wordt gescheiden van echte gebruikers en ongewenste bots worden geblokkeerd. Omdat bijna alle brute force-aanvallen worden uitgevoerd door bots, helpt dit het fenomeen aanzienlijk te verminderen.

Botbescherming volgt drie fasen om slechte bots te identificeren. Het classificeert verkeer met behulp van een handtekeningdatabase met miljoenen bekende botvarianten. Bij het identificeren van een verdachte bot, voert het verschillende soorten inspecties uit om de bot als legitiem, kwaadaardig of verdacht te classificeren. Ten slotte worden verdachte bots uitgedaagd om te zien of ze cookies kunnen accepteren en Javascript kunnen ontleden.

Imperva WAF beschermt ook tegen handmatige brute force-aanvallen. Wanneer een gebruiker herhaalde pogingen doet om toegang te krijgen tot een systeem, of achtereenvolgens verschillende inloggegevens probeert volgens een patroon, zal Imperva deze abnormale activiteit detecteren, de gebruiker blokkeren en het beveiligingspersoneel waarschuwen.