Brute Force Attack (Polski)

Co to jest Brute Force Attack

Brute force attack to popularna metoda łamania zabezpieczeń: według niektórych kont ataki brute force są uwzględniane pięć procent potwierdzonych naruszeń bezpieczeństwa. Atak siłowy polega na „odgadywaniu” nazwy użytkownika i hasła w celu uzyskania nieautoryzowanego dostępu do systemu. Brute force to prosta metoda ataku, która ma wysoki wskaźnik sukcesu.

Niektórzy atakujący używają aplikacji i skryptów jako narzędzi brutalnej siły. Te narzędzia wypróbowują wiele kombinacji haseł, aby ominąć procesy uwierzytelniania. W innych przypadkach atakujący próbują uzyskać dostęp do aplikacji internetowych, wyszukując właściwy identyfikator sesji. Motywacja atakującego może obejmować kradzież informacji, infekowanie witryn złośliwym oprogramowaniem lub zakłócanie działania usługi.

Chociaż niektórzy napastnicy nadal wykonują ataki brute force ręcznie, obecnie prawie wszystkie ataki brute force są wykonywane przez boty. Atakujący mają listy najczęściej używanych danych uwierzytelniających lub prawdziwych danych uwierzytelniających użytkownika, uzyskanych w wyniku naruszenia bezpieczeństwa lub ciemnej sieci. Boty systematycznie atakują strony internetowe i próbują tych list poświadczeń oraz powiadamiają atakującego, gdy uzyskają dostęp.

Rodzaje ataków siłowych

- Prosty atak siłowy – stosuje systematyczny podejście do „zgadywania”, które nie opiera się na logice zewnętrznej.

- Hybrydowe ataki siłowe – rozpoczynają się od logiki zewnętrznej, aby określić, która odmiana hasła może się powieść, a następnie kontynuuje proste podejście do wypróbuj wiele możliwych wariantów.

- Ataki słownikowe – odgadywanie nazw użytkowników lub haseł przy użyciu słownika możliwych ciągów znaków lub fraz.

- Ataki na tęczową tabelę – tęczowa tabela to wstępnie obliczona tabela do odwracania kryptograficznego skrótu Funkcje. Można go użyć do odgadnięcia funkcji o określonej długości, składającej się z ograniczonego zestawu znaków.

- Odwrotny atak brute force – używa wspólnego hasła lub zbioru haseł przeciwko wielu możliwym nazwom użytkownika. Kieruje na sieć użytkowników, dla których osoby atakujące uzyskały wcześniej dane.

- Wypychanie poświadczeń – wykorzystuje znane wcześniej pary hasło-nazwa użytkownika, próbując je wypróbować na wielu witrynach internetowych. Wykorzystuje fakt, że wielu użytkowników ma tę samą nazwę użytkownika i hasło w różnych systemach.

Hydra i inne popularne narzędzia do ataków siłowych

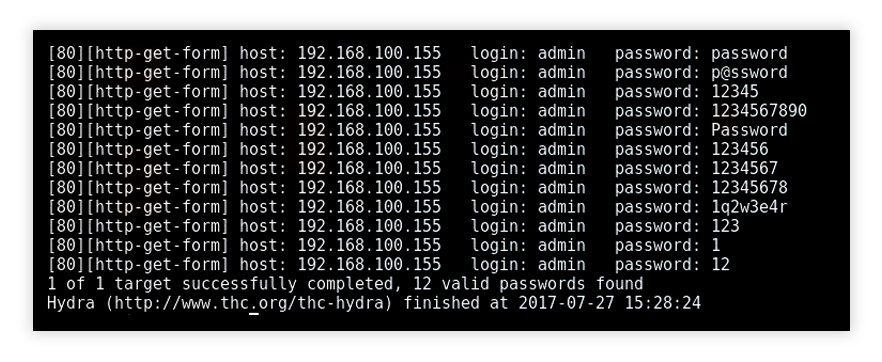

Analitycy bezpieczeństwa używają narzędzia THC-Hydra identyfikacja luk w systemach klienckich. Hydra szybko przechodzi przez dużą liczbę kombinacji haseł, prostą brutalną siłę lub słownikową. Może atakować ponad 50 protokołów i wiele systemów operacyjnych. Hydra to otwarta platforma; społeczność zajmująca się bezpieczeństwem i osoby atakujące stale rozwijają nowe moduły.

Hydra brute force attack

Inne najpopularniejsze narzędzia brutalnej siły to:

- Aircrack-ng – można ich używać w systemach Windows, Linux, iOS i Android. Używa słownika szeroko używanych haseł do naruszania sieci bezprzewodowych.

- John the Ripper – działa na 15 różnych platformach, w tym Unix, Windows i OpenVMS. Próbuje wszystkich możliwych kombinacji używając słownika możliwych haseł.

- L0phtCrack – narzędzie do łamania haseł Windows. Używa tabel tęczowych, słowników i algorytmów wieloprocesorowych.

- Hashcat – działa w systemach Windows, Linux i Mac OS. Potrafi wykonywać proste ataki siłowe, oparte na regułach i hybrydowe.

- DaveGrohl – narzędzie open source do łamania systemu Mac OS. Może być rozpowszechniany na wielu komputerach.

- Ncrack – narzędzie do łamania uwierzytelniania sieciowego. Może być używany w systemach Windows, Linux i BSD.

Słabe hasła, które umożliwiają ataki Brute Force

Obecnie ludzie posiadają wiele kont i wiele haseł. Ludzie często używają kilku prostych haseł, co naraża ich na ataki siłowe. Ponadto wielokrotne użycie tego samego hasła może zapewnić atakującym dostęp do wielu kont.

Konta e-mail chronione słabymi hasłami mogą być połączone z dodatkowymi kontami, a także mogą służyć do przywracania haseł. To sprawia, że są one szczególnie cenne dla hakerów. Ponadto, jeśli użytkownicy nie zmodyfikują swojego domyślnego hasła routera, ich sieć lokalna jest narażona na ataki. Atakujący mogą wypróbować kilka prostych haseł domyślnych i uzyskać dostęp do całej sieci.

Silne hasła zapewniają lepszą ochronę przed kradzieżą tożsamości, utratą danych, nieautoryzowanym dostępem do kont itp.

Jak aby zapobiec hakowaniu haseł metodą brute force

Aby chronić organizację przed hakowaniem haseł metodą brute force, wymuszaj stosowanie silnych haseł. Hasła powinny:

- Nigdy nie używać informacji, które można znaleźć w Internecie (np. Imion członków rodziny).

- Mieć jak najwięcej znaków.

- Łącz litery, cyfry i symbole.

- Bądź inny dla każdego konta użytkownika.

- Unikaj typowych wzorców.

Jako administrator możesz wdrożyć metody ochrony użytkowników przed brutalnym łamaniem haseł:

- Zasady blokowania – możesz blokować konta po kilku nieudanych próbach prób logowania, a następnie odblokuj je jako administrator.

- Progresywne opóźnienia – możesz blokować konta na ograniczony czas po nieudanych próbach logowania. Każda próba wydłuża opóźnienie.

- – narzędzia takie jak re wymagają od użytkowników wykonywania prostych zadań w celu zalogowania się do systemu. Użytkownicy mogą z łatwością wykonywać te zadania, podczas gdy narzędzia brute force nie mogą.

- Wymaganie silnych haseł – można zmusić użytkowników do definiowania długich i złożonych haseł. Powinieneś także wymusić okresowe zmiany hasła.

- Uwierzytelnianie dwuskładnikowe – możesz używać wielu czynników do uwierzytelniania tożsamości i udzielania dostępu do kont.

Zobacz, jak Imperva Bot Management może Ci pomóc w atakach siłowych.

Zapobieganie atakom brute Force z Imperva

Ochrona botów Imperva monitoruje ruch na Twojej stronie , oddzielając ruch botów od prawdziwych użytkowników i blokując niechciane boty. Ponieważ prawie wszystkie ataki brutalnej siły są przeprowadzane przez boty, w dużym stopniu przyczynia się to do złagodzenia tego zjawiska.

Ochrona botów obejmuje trzy etapy identyfikacji złych botów. Klasyfikuje ruch za pomocą bazy sygnatur zawierającej miliony znanych wariantów botów. Identyfikując podejrzanego bota, przeprowadza kilka typów inspekcji, aby sklasyfikować go jako legalnego, złośliwego lub podejrzanego. Wreszcie, podejrzane boty są kwestionowane, aby sprawdzić, czy mogą akceptować pliki cookie i analizować JavaScript.

Imperva WAF chroni również przed ręcznymi atakami siłowymi. Gdy użytkownik wielokrotnie próbuje uzyskać dostęp do systemu lub sukcesywnie próbuje różnych danych uwierzytelniających zgodnie ze wzorcem, Imperva wykryje tę anomalną aktywność, zablokuje użytkownika i zaalarmuje pracowników ochrony.