Como configurar o acesso remoto e se conectar a uma instância remota do SQL Server com ferramentas ApexSQL

Aplica-se a

todas as ferramentas ApexSQL

Descrição

Este artigo explica como configure o acesso remoto em uma instância do SQL Server e conecte-se a uma instância remota do SQL Server com ferramentas ApexSQL

Configurando o acesso remoto em uma instância do SQL Server

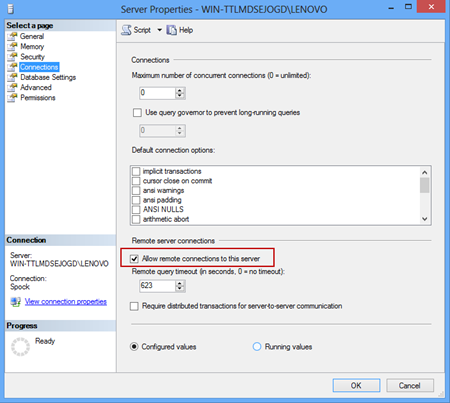

Para habilitar a conexão remota no SQL Server direito – clique no servidor e selecione a opção Propriedades. Na caixa de diálogo Propriedades do servidor, na guia Conexões, marque a opção Permitir conexões remotas a este servidor:

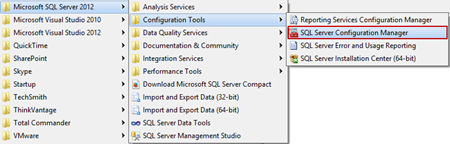

Vá para Iniciar- > Programas- > Microsoft SQL Server 2005/2008/2012 – > Ferramentas de configuração e selecione o SQL Server Configuration Manager:

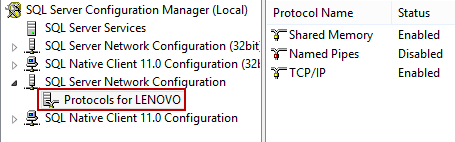

Em SQL Server Network Configuration, selecione Protocols for < o nome do seu servidor >:

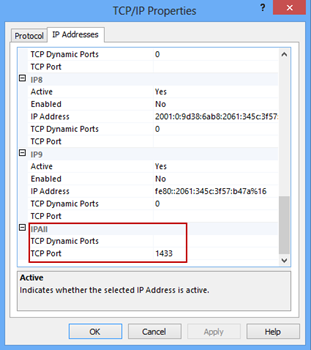

Certifique-se de que TCP / O protocolo IP está habilitado e clique com o botão direito em TCP / IP e selecione a opção Propriedades. Na caixa de diálogo Propriedades de TCP / IP, selecione a guia Endereços IP e role para baixo até IPAII. Se a caixa de diálogo Portas Dinâmicas TCP contiver 0, o que indica que o Mecanismo de Banco de Dados está escutando em portas dinâmicas, exclua 0 e defina as Portas Dinâmicas TCP como em branco e a Porta TCP como 1433. A Porta 1433 é a instância padrão usada pelo SQL Server:

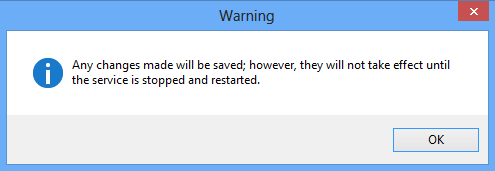

Ao clicar no botão OK, você receberá uma mensagem para reiniciar o serviço:

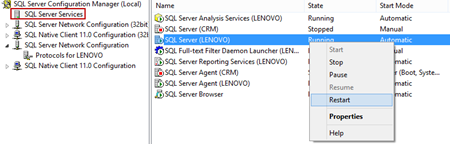

No painel esquerdo do SQL Server Configuration Manager, clique em SQL Server Services, clique com o botão direito do mouse em SQL Server < instance_name > e clique em Reiniciar:

|

|

Dica rápida: Se estiver usando firewall, você precisa adicionar uma exceção para a porta 1433 para permitir TCP / IP tráfego na porta 1433 |

Configurar um Firewall do Windows para Mecanismo de Banco de Dados Acesso

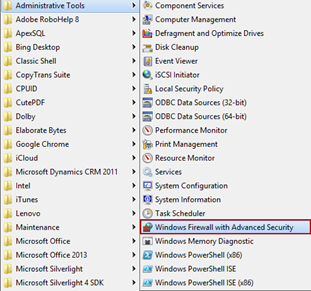

Para adicionar uma exceção de firewall para a porta 1433, vá para Programas – > Ferramentas Administrativas selecione a opção Firewall do Windows com Segurança Avançada e siga as etapas:

-

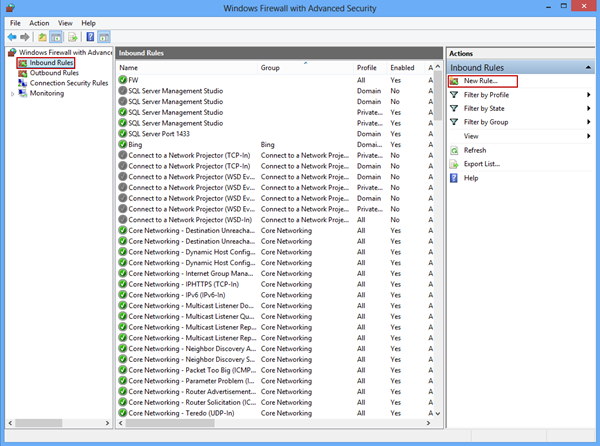

Na caixa de diálogo Firewall do Windows com segurança avançada, clique na opção Regras de entrada e selecione o comando Nova regra :

-

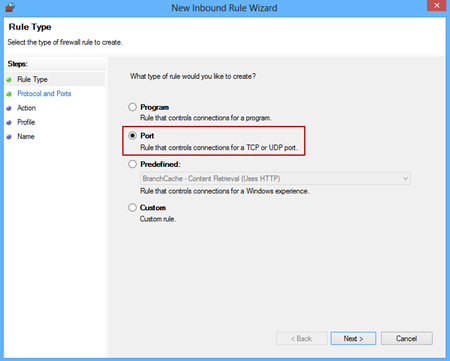

No assistente de Nova regra de entrada, selecione a opção Porta e clique em Próximo:

-

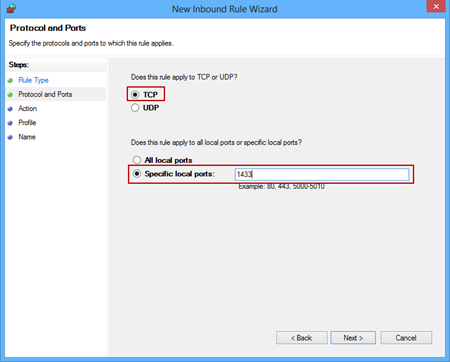

Na janela Protocolos e portas, especifique os protocolos e portas aos quais uma regra se aplica. Selecione a opção TCP, na caixa de texto Portas locais específicas insira a porta 1433 e clique em Avançar:

-

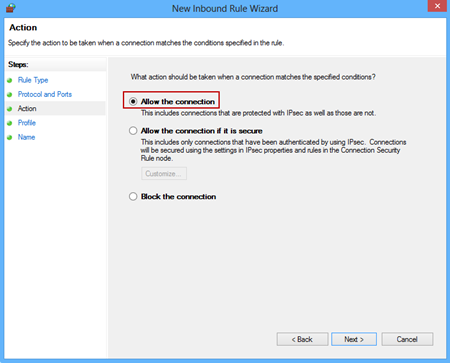

Na janela Ação, selecione Permitir a conexão para especificar a ação a ser executada quando uma conexão corresponder às condições especificadas na regra:

-

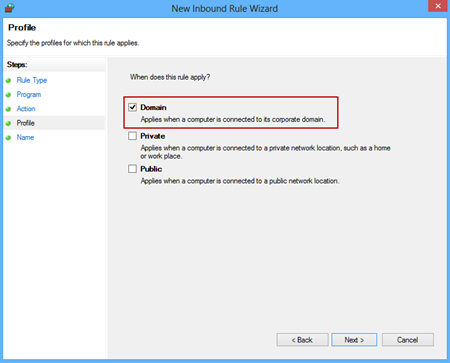

Especifique os perfis aos quais a regra se aplica na janela Perfil e clique em Próximo:

-

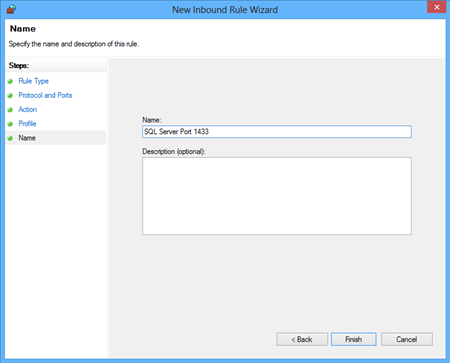

Na última janela, especifique o nome da regra criada e clique no botão Concluir:

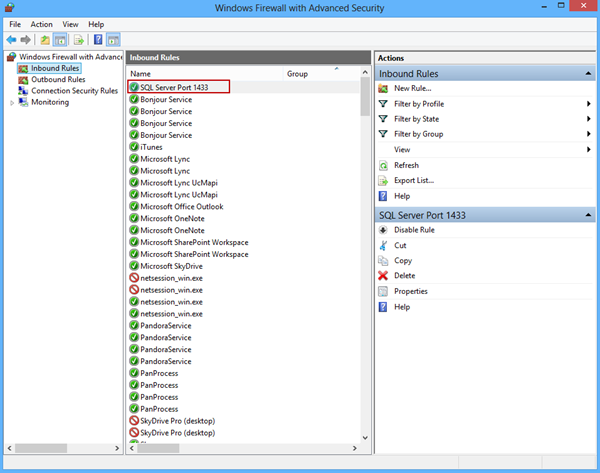

Agora você pode ver a regra criada na lista de regras de entrada:

Configurando o acesso remoto em uma instância nomeada do SQL Server

Se você estiver usando uma instância nomeada do SQL Server, há coisas específicas que você precisa fazer para permitir que os clientes acessem o banco de dados SQL remotamente. Como já foi dito, a instância padrão que o SQL Server escuta é a porta 1433. Para uma instância nomeada do SQL Server, as portas usadas para se comunicar com o SQL Server são dinâmicas por padrão.

Quando um cliente faz um conexão a uma instância nomeada do SQL Server, ele envia um pacote UDP do protocolo de resolução do SQL Server (SSRP) para a porta 1434 do protocolo de datagrama do usuário (UDP) da máquina do servidor.

Para configurar o acesso remoto a um servidor SQL instância nomeada vá para Iniciar- > Programas- > Microsoft SQL Server 2005/2008/2012 – > Ferramentas de configuração e selecione SQL Server Configuration Manager.

Na caixa de diálogo Propriedades de TCP / IP, selecione a guia Endereços IP e role para baixo até IPAII. Defina as portas dinâmicas TCP como em branco e a porta TCP em 1434 e reinicie o serviço < nome do servidor > do SQL Server.

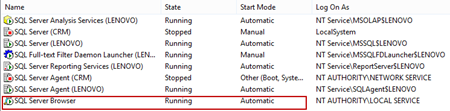

Ao se conectar a uma instância nomeada do SQL Server, o navegador do SQL Server reivindica a porta UDP 1434.No SQL Server Configuration Manager, certifique-se de que o SQL Server Browser esteja definido como Automático e em execução:

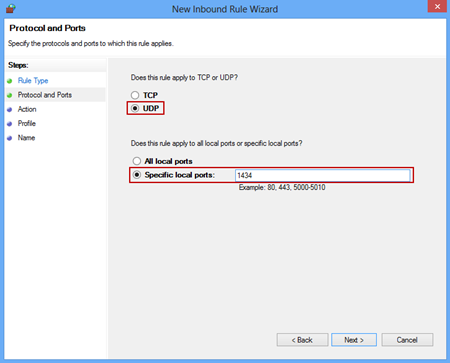

Nos programas – > Ferramentas administrativas – > Firewall do Windows com Segurança Avançada adiciona uma exceção de firewall para a porta 1434 e UDP nas Regras de entrada:

Conectando-se a uma instância remota do SQL Server com ferramentas ApexSQL

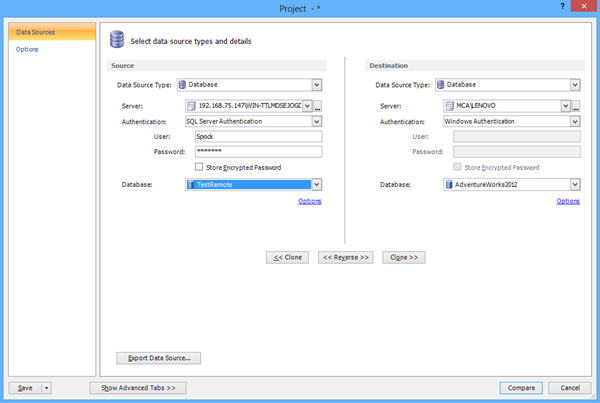

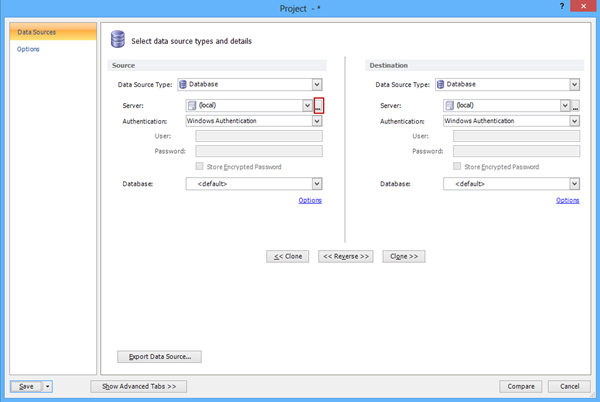

Mostraremos a conexão a uma instância remota do SQL Server em um exemplo de ApexSQL Diff. Quando o novo projeto é iniciado, você precisa se conectar a um servidor de origem e de destino.

Para se conectar a um servidor remoto, abra o Gerenciador de Lista de Servidores clicando no botão “…” ao lado da lista suspensa Servidor :

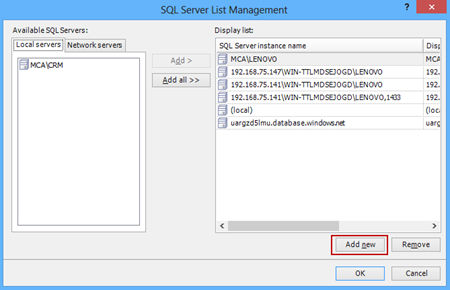

Na caixa de diálogo Gerenciamento da lista de servidores, clique no botão Adicionar novo:

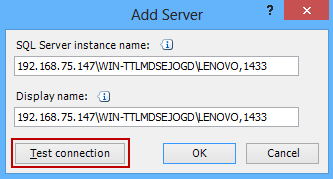

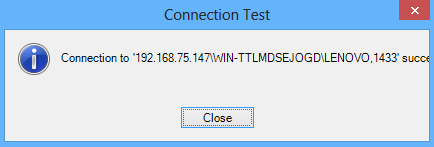

Se você estiver usando a porta padrão 1433 na caixa de diálogo Adicionar servidor, digite o nome da instância do SQL Server no formato: < seu endereço IP > \ < nome do servidor >, Porta. Clique em Testar conexão botão:

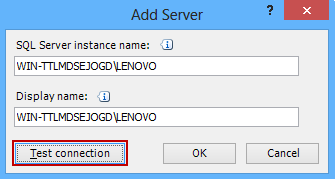

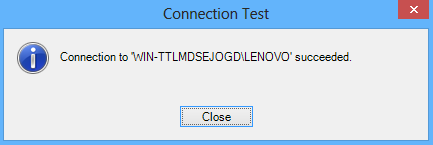

Para um SQL Instância nomeada do servidor basta digitar o nome da instância do SQL Server:

Problemas com a autenticação do Windows

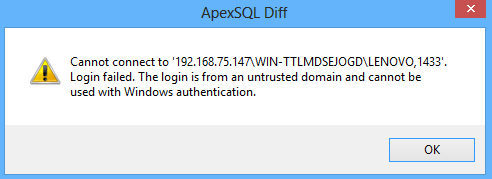

Quando você tenta se conectar a um servidor remoto usando a autenticação do Windows você pode encontrar o seguinte erro:

|

|

Dica rápida: Existem algumas soluções alternativas para esse problema:

|

Mostraremos a dica para resolver esse problema usando a autenticação do SQL Server para fazer login no servidor:

-

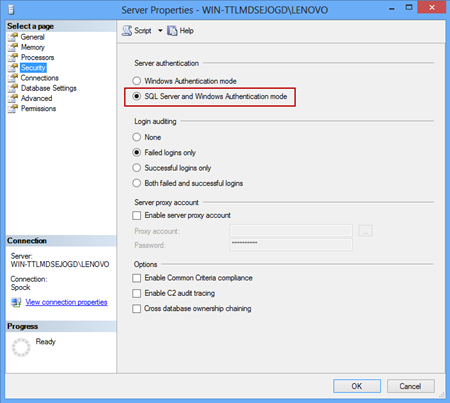

Nas propriedades do servidor em a guia Segurança define a autenticação do servidor para SQL Server e modo de autenticação do Windows

-

Crie um novo registro in:

CREATE LOGIN YourLogin WITH PASSWORD="yourpass"GOALTER LOGIN sa WITH PASSWORD="yourpass", CHECK_POLICY=OFFGOALTER LOGIN sa ENABLEGO

-

Conceda os direitos necessários ao usuário criado para acessar o banco de dados e usar Ferramenta ApexSQL. Neste exemplo para ApexSQL Diff, as permissões mínimas necessárias são:

Para bancos de dados de origem e de destino:

- Associação de função pública

- CONECTAR e VER DEFINIÇÃO direitos

Para um banco de dados de destino:

-

O CONTROLE deve ser concedido para executar o script de sincronização