Brute Force Attack (Svenska)

Vad är en Brute Force Attack

En brute force attack är en populär sprickmetod: av vissa konton står brute force attacker för fem procent av bekräftade säkerhetsöverträdelser. En brute force-attack innebär att ”gissa” användarnamn och lösenord för att få obehörig åtkomst till ett system. Brute force är en enkel attackmetod och har en hög framgångsgrad.

Vissa angripare använder applikationer och skript som brute force-verktyg. Dessa verktyg testar många lösenordskombinationer för att kringgå autentiseringsprocesser. I andra fall försöker angripare komma åt webbapplikationer genom att söka efter rätt sessions-ID. Attackermotivation kan innefatta att stjäla information, infektera webbplatser med skadlig kod eller störa tjänster.

Medan vissa angripare fortfarande utför brute force-attacker manuellt, utförs idag nästan alla brute force-attacker idag av bots. Angripare har listor över vanliga referenser, eller riktiga användaruppgifter, erhållna via säkerhetsöverträdelser eller den mörka webben. Bots attackerar systematiskt webbplatser och provar dessa listor med referenser och meddelar angriparen när de får åtkomst.

Typer av Brute Force Attacks

- Enkel brute force-attack – använder en systematisk tillvägagångssätt för ”gissning” som inte är beroende av extern logik.

- Hybrid brute force-attacker – startar från extern logik för att avgöra vilken lösenordsvariation som mest sannolikt kommer att lyckas, och fortsätter sedan med den enkla metoden att prova många möjliga varianter.

- Ordboksattacker – gissar användarnamn eller lösenord med hjälp av en ordlista med möjliga strängar eller fraser.

- Regnbågsattacker – en regnbågstabell är en förberäknad tabell för att vända kryptografisk hash funktioner. Den kan användas för att gissa en funktion upp till en viss längd som består av en begränsad uppsättning tecken.

- Omvänd brute force attack – använder ett vanligt lösenord eller samling lösenord mot många möjliga användarnamn. Riktar in sig på ett nätverk av användare som angriparna tidigare har erhållit data för.

- Inloggningsuppfyllning – använder tidigare kända lösenord-användarnamnpar och testar dem mot flera webbplatser. Utnyttjar det faktum att många användare har samma användarnamn och lösenord i olika system.

Hydra och andra populära Brute Force Attack-verktyg

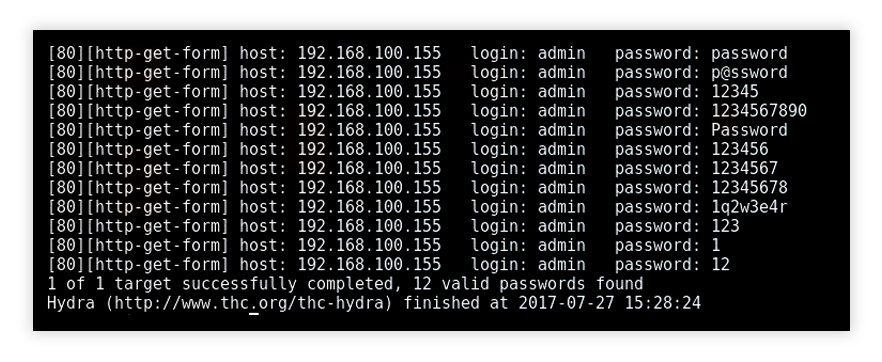

Säkerhetsanalytiker använder THC-Hydra-verktyget för att identifiera sårbarheter i klientsystem. Hydra går snabbt igenom ett stort antal lösenordskombinationer, antingen enkel brute force eller ordbaserad. Det kan attackera mer än 50 protokoll och flera operativsystem. Hydra är en öppen plattform; säkerhetsgemenskapen och angriparna utvecklar ständigt nya moduler.

Hydra brute force attack

Andra toppbrutskraftverktyg är:

- Aircrack-ng — kan användas på Windows, Linux, iOS och Android. Den använder en ordlista med allmänt använda lösenord för att bryta mot trådlösa nätverk.

- John the Ripper — körs på 15 olika plattformar inklusive Unix, Windows och OpenVMS. Försöker alla möjliga kombinationer med hjälp av en ordlista med möjliga lösenord.

- L0phtCrack – ett verktyg för att knäcka Windows-lösenord. Den använder regnbågstabeller, ordböcker och multiprocessoralgoritmer.

- Hashcat – fungerar på Windows, Linux och Mac OS. Kan utföra enkla brute force, regelbaserade och hybridattacker.

- DaveGrohl – ett open source-verktyg för att knäcka Mac OS. Kan distribueras över flera datorer.

- Ncrack – ett verktyg för att knäcka nätverksautentisering. Den kan användas på Windows, Linux och BSD.

Svaga lösenord som möjliggör brute Force Attacks

Idag har individer många konton och har många lösenord. Människor tenderar att upprepade gånger använda några enkla lösenord, vilket gör att de utsätts för brutala kraftattacker. Upprepad användning av samma lösenord kan också ge angripare åtkomst till många konton.

E-postkonton som är skyddade av svaga lösenord kan anslutas till ytterligare konton och kan också användas för att återställa lösenord. Detta gör dem särskilt värdefulla för hackare. Om användare inte ändrar sitt standardrouterlösenord är deras lokala nätverk utsatt för attacker. Angripare kan prova några enkla standardlösenord och få tillgång till ett helt nätverk.

Starka lösenord ger bättre skydd mot identitetsstöld, förlust av data, obehörig åtkomst till konton etc.

Hur för att förhindra hackning av lösenord för brute Force

För att skydda din organisation från lösenordshackning med brute force, genomdriv användningen av starka lösenord. Lösenord ska:

- Använd aldrig information som kan hittas online (som familjemedlemmarnas namn).

- Ha så många tecken som möjligt.

- Kombinera bokstäver, siffror och symboler.

- Var olika för varje användarkonto.

- Undvik vanliga mönster.

Som administratör finns det metoder som du kan implementera för att skydda användare från brottande lösenordssprickning:

- Spärrpolicy – du kan låsa konton efter flera misslyckade inloggningsförsök och sedan låsa upp det som administratör.

- Progressiva förseningar – du kan spärra konton under en begränsad tid efter misslyckade inloggningsförsök. Varje försök gör förseningen längre.

- —verktyg som re kräver att användare utför enkla uppgifter för att logga in på ett system. Användare kan enkelt slutföra dessa uppgifter medan brute force-verktyg inte kan.

- Kräver starka lösenord – du kan tvinga användare att definiera långa och komplexa lösenord. Du bör också tillämpa periodiska lösenordsändringar.

- Tvåfaktorautentisering – du kan använda flera faktorer för att autentisera identitet och ge åtkomst till konton.

Se hur Imperva Bot Management kan hjälpa dig med brute force attacker.

Brute Force Attack Prevention with Imperva

Imperva Bot Protection övervakar trafik till din webbplats , separerar bot-trafik från riktiga användare och blockerar oönskade bots. Eftersom nästan alla brute force-attacker utförs av bots, går detta långt för att mildra fenomenet.

Bot Protection följer tre steg för att identifiera dåliga bots. Det klassificerar trafik med en signaturdatabas med miljontals kända botvarianter. När en misstänkt bot identifieras utför den flera typer av inspektioner för att klassificera bot som legitim, skadlig eller misstänkt. Slutligen utmanas misstänkta robotar för att se om de kan acceptera kakor och analysera Javascript.

Imperva WAF skyddar också mot manuella attacker. När en användare gör upprepade försök att komma åt ett system, eller försöker successivt olika referenser enligt ett mönster, kommer Imperva att upptäcka denna avvikande aktivitet, blockera användaren och varna säkerhetspersonalen.